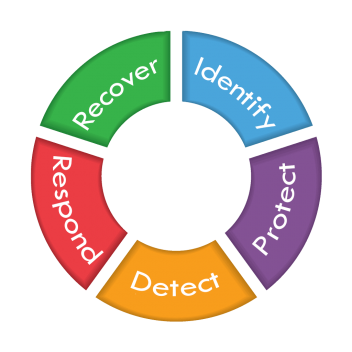

In questo blog post continuiamo il nostro viaggio sulla corretta postura di sicurezza delle nostre organizzazioni, approfondiremo ulteriormente il Framework per la Cyber Security del National Institute of Standards and Technology (NIST). Se avete letto l’introduzione precedente sul paper dedicato del NIST, disponibile qui, ora ci concentreremo sulla potenza e lo scopo dietro le 5 funzioni fondamentali di questo framework. In questo articolo, esploreremo le componenti essenziali di Identify, Protect, Detect, Respond e Recover, svelando come contribuiscono a creare una robusta difesa contro potenziali minacce.

IDENTIFY

Cominciamo il nostro viaggio esaminando la prima funzione chiave del Framework per la Cyber Security del NIST: Identify.

Questa fase svolge un ruolo cruciale nel processo di difesa contro potenziali threat. In questa fase, le organizzazioni devono comprendere appieno il contesto operativo in cui operano. Ciò include l’identificazione di risorse, attività, e interconnessioni all’interno dell’ambiente digitale dell’organizzazione.

L’obiettivo principale è ottenere una visione chiara e completa di tutti gli elementi che compongono il panorama tecnologico dell’organizzazione. Questa comprensione profonda fornisce le basi necessarie per una gestione del rischio più efficace e per l’implementazione di misure di sicurezza mirate.

Durante la fase di Identificazione, è essenziale rispondere a domande chiave, come: Quali sono le risorse critiche? Quali dati sensibili gestiamo? Chi ha accesso a tali risorse? Questo processo di auto-riflessione fornisce una base solida per le fasi successive del framework e aiuta a stabilire priorità in termini di protezione e mitigazione del rischio.

Di seguito una lista di outcome legati alla prima function:

Protect

Proseguiamo ora nel nostro viaggio attraverso il Framework per la Cyber Security del NIST, esplorando la seconda funzione cruciale: Protect.

Dopo aver acquisito una comprensione approfondita del panorama tecnologico tramite la funzione Identify, passiamo alla fase di Protezione. In questa fase, l’attenzione si sposta verso l’implementazione di misure e controlli di sicurezza che mirano a mitigare i rischi identificati.

La protezione delle risorse critiche, dei dati sensibili e delle infrastrutture è al centro di questa fase. Questo può includere l’implementazione di controlli di accesso, la crittografia dei dati, la gestione delle identità e delle credenziali, nonché la messa in atto di procedure per la sicurezza fisica degli ambienti informatici.

L’obiettivo è creare un’efficace barriera di difesa che protegga le risorse digitali da minacce interne ed esterne. La fase di Protezione gioca un ruolo cruciale nel garantire che le vulnerabilità identificate durante la fase di Identificazione siano affrontate in modo proattivo, riducendo così la superficie di attacco dell’organizzazione.

Di seguito una serie di esempi di outcome legati alla seconda function:

Detect

Vediamo ora assieme il terzo pillar fondamentale del Framework del NIST: Detect.

Detect (Rilevare): Una volta implementate le misure di protezione, è essenziale monitorare costantemente l’ambiente digitale per individuare tempestivamente eventuali attività sospette o incidenti di sicurezza. La fase di Rilevamento si concentra proprio su questo aspetto critico.

Durante questa fase, vengono implementati strumenti e processi che consentono di identificare in modo rapido e accurato le anomalie e le potenziali minacce. Ciò include l’uso di sistemi di rilevamento delle intrusioni, log di sicurezza, analisi comportamentale e altre tecniche avanzate.

Di seguito un elenco di outcome legati alla terza function:

Respond

Dopo aver identificato e rilevato una potenziale minaccia, è essenziale rispondere prontamente ed efficacemente per mitigare gli impatti negativi. La fase di Risposta si concentra proprio su questo aspetto critico della gestione della sicurezza informatica.

Durante questa fase, le organizzazioni sviluppano e implementano piani di risposta agli incidenti. Ciò include la definizione di procedure dettagliate per affrontare situazioni di emergenza, il coinvolgimento delle parti interessate, e l’attuazione di azioni correttive per limitare i danni e ripristinare la normalità.

La fase di Risposta è proattiva e dinamica, richiedendo coordinazione e collaborazione tra diversi team e funzioni all’interno dell’organizzazione. Il suo obiettivo è minimizzare l’impatto degli incidenti di sicurezza, ripristinare le operazioni regolari e apprendere dalle esperienze per migliorare le future risposte.

Di seguito un elenco di potenziali outcome inerenti alla quarta function:

Recover

Dopo avere affrontato un incidente di sicurezza, è essenziale passare alla fase di recupero di quest’ultimo. Questa fase si concentra sul ripristino delle operazioni regolari dell’organizzazione e sulla mitigazione degli effetti a lungo termine degli incidenti.

Durante questa fase, le organizzazioni implementano piani di recupero per garantire un ritorno efficiente alle normali attività. Ciò può includere la riparazione dei sistemi danneggiati, la sostituzione delle risorse compromesse e l’implementazione di miglioramenti per prevenire incidenti simili in futuro.

La fase di recover è anche il momento in cui si valutano le lezioni apprese dagli incidenti. Questa riflessione è fondamentale per rafforzare la resilienza dell’organizzazione e migliorare continuamente le strategie di sicurezza informatica

Di seguito una serie di esempi di outcome legati alla quinta function:

Conclusioni

Concludiamo questo viaggio nel Framework per la Cyber Security del NIST, abbiamo gettato le basi per una comprensione approfondita di come questo framework possa guidare le organizzazioni nella creazione di solide strategie di sicurezza informatica.

Nelle prossime puntate, approfondiremo ulteriormente, esaminando gli strumenti specifici e le soluzioni offerte dal mercato utili all’implementazione di ciascuna delle 5 function. Dalla gestione delle identità alle soluzioni di rilevamento dei threat, esploreremo un ampio panorama di strumenti che consentono alle organizzazioni di tradurre i concetti del NIST Cyber Framework in azioni concrete.

#StayTuned su Technical365 per scoprire come queste tecnologie possono contribuire a rafforzare la vostra sicurezza cibernetica e a proteggere il vostro ambiente digitale. I prossimi capitoli saranno dedicati all’analisi dettagliata degli strumenti disponibili per l’implementazione della prima funzione del NIST: Identify.