Il Framework di Cybersecurity del NIST (National Institute of Standards and Technology) è una guida chiave per migliorare la postura di sicurezza delle organizzazioni pubbliche e private. Questo framework fornisce una struttura flessibile basata su standard, linee guida e pratiche consigliate per gestire e mitigare i rischi legati alla sicurezza delle informazioni. Suddiviso in cinque funzioni principali – Identificare, Proteggere, Rilevare, Rispondere e Recuperare – il Framework NIST offre un approccio sistemico per sviluppare, implementare e migliorare le capacità di sicurezza informatica di un’organizzazione.

Approfondendo il nostro viaggio nel mondo della Cyber Security, ci immergiamo ora nei dettagli del Framework proposto dal National Institute of Standards and Technology (NIST). Questo strumento guida, elaborato con precisione, si erge come una risorsa fondamentale per organizzazioni impegnate nel miglioramento della sicurezza delle informazioni. Il Framework NIST si articola su cinque funzioni principali, proponendosi come un faro affidabile per identificare, proteggere, rilevare, rispondere e recuperare, plasmando così un approccio olistico alla gestione dei rischi cibernetici. Esploriamo ora in dettaglio ciascuna di queste componenti, svelando il potenziale e le implicazioni di un modello pensato per accrescere la resilienza delle infrastrutture digitali.

Il Framework di Cybersecurity è composto da tre componenti principali:

Framework Core

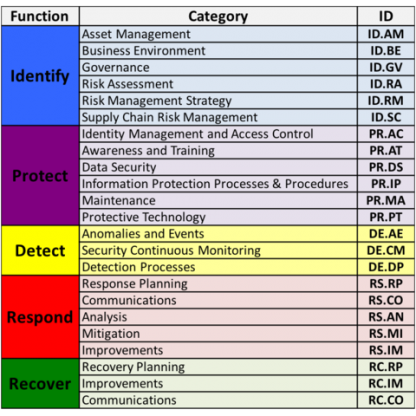

Il Core è un insieme di attività desiderate e risultati in materia di Cyber Security organizzati in categorie e allineati a riferimenti informativi. Il Framework Core è progettato per essere intuitivo e agire come uno strato di traduzione per facilitare la comunicazione tra team multidisciplinari utilizzando un linguaggio semplice e non tecnico. Il Core è composto da tre parti: Funzioni, Categorie e Sottocategorie. Include cinque funzioni di alto livello: Identify, Protect, Detect, Respond e Recover. Queste 5 funzioni non sono solo applicabili alla gestione dei rischi informatici, ma anche alla gestione dei rischi in generale. Il livello successivo comprende le 23 Categorie suddivise tra le cinque Funzioni. L’immagine sottostante rappresenta le Funzioni e le Categorie del Framework Core.

Le Categorie sono state ideate per toccare a 360 gradi i topic di sicurezza informatica in un’organizzazione, evitando però eccessivi dettagli su ciascun topic. Esse spaziano tra aspetti cibernetici, fisici e del personale coinvolto, concentrandosi sui potenziali outcome aziendali.

Le Sottocategorie rappresentano il livello più approfondito nel Core, contando 108 dichiarazioni orientate agli esiti che offrono suggerimenti per la creazione o il potenziamento di un programma di sicurezza informatica. Poiché il Framework si basa sugli esiti e non impone come un’organizzazione debba raggiungerli, permette implementazioni basate sul rischio personalizzate alle esigenze dell’organizzazione.

Le cinque Sottocategorie rappresentate dalla Business Environment Category (ID.BE) forniscono un esempio delle dichiarazioni orientate agli esiti che si trovano in tutto il core. La colonna a destra, Riferimenti Informativi, supporta il Core fornendo riferimenti ampi che sono più tecnici rispetto al Framework stesso. Le organizzazioni possono scegliere di utilizzare alcuni, nessuno o tutti questi riferimenti per orientare le attività necessarie per raggiungere l’esito descritto nella Sottocategoria.

Tier di implementazione del Framework

I livelli descrivono il grado in cui le pratiche di gestione dei rischi di sicurezza informatica di un’organizzazione manifestano le caratteristiche definite nel Framework. I livelli vanno da Parziale (Livello 1) a Adattativo (Livello 4) e indicano un aumento del rigore, nonché quanto le decisioni di gestione dei rischi di sicurezza informatica siano integrate nelle decisioni di rischio più ampie e il grado in cui l’organizzazione condivide e riceve informazioni sulla sicurezza informatica da parti esterne.

I livelli non indicano sempre quanto un’organizzazione sia matura. Le organizzazioni dovrebbero scegliere il livello che ritengono più adatto, assicurandosi che risponda agli obiettivi interni, riduca il rischio di sicurezza informatica a livelli accettabili e sia fattibile da implementare, sia in termini di budget che di praticità.

Profili del Framework

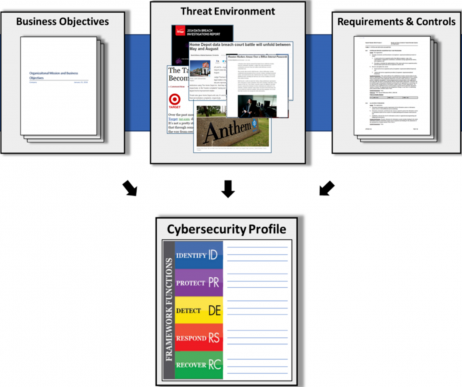

I profili rappresentano l’adeguamento unico delle esigenze e degli obiettivi organizzativi, dell’appetito al rischio e delle risorse di un’organizzazione rispetto agli esiti desiderati del Framework Core. I profili possono essere utilizzati per individuare occasioni di miglioramento della sicurezza informatica confrontando un Profilo ‘Attuale’ con un Profilo ‘Obiettivo’.

Quando parliamo di profili dunque, parliamo di entità che mirano ad ottimizzare il Framework di Cyber Security, per meglio servire l’organizzazione. Essendo il Framework volontario, non esiste un modo ‘giusto’ o ‘sbagliato’ di farlo. Un approccio possibile è che un’organizzazione mappi i suoi requisiti di Cyber Security, gli obiettivi di missione e le metodologie operative, insieme alle pratiche attuali, confrontandoli con le sottocategorie del Framework Core per creare un Profilo dello Stato Attuale. Questi requisiti e obiettivi possono essere confrontati con la situazione operativa corrente dell’organizzazione per comprendere le differenze tra i due.

Conclusioni

Concludendo questa prima esplorazione del Framework di Sicurezza Informatica del NIST, abbiamo gettato le basi per comprendere l’importanza di una gestione efficace dei rischi cibernetici. Nel prossimo capitolo di questo viaggio, ci immergeremo più a fondo nei cinque pilastri fondamentali del Framework del NIST. Sarà un’occasione per approfondire le metodologie e le best practices che possono guidare le organizzazioni verso una sicurezza informatica robusta e resiliente. #StayTuned su Technical365 per le prossime sfide e le opportunità in ambito di cyber e per scoprire come il NIST ci offre una guida preziosa per affrontarle con successo.