Nell’era digitale odierna, gli attacchi informatici stanno diventando sempre più sofisticati e difficili da rilevare. La funzionalità Automatic Attack Disruption di Microsoft Defender XDR rappresenta una capacità rivoluzionaria che può aiutare le organizzazioni a rimanere un passo avanti a tali minacce. Correlando milioni di segnali individuali, Defender XDR può identificare campagne ransomware attive o altri attacchi sofisticati nell’ambiente con elevata certezza. Mentre un attacco è in corso, Microsoft Defender XDR interrompe l’attacco contenendo automaticamente gli asset compromessi che l’attaccante sta utilizzando attraverso l’interruzione automatica dell’attacco. Questa capacità limita il progresso di un attore minaccioso in una fase precoce e riduce drasticamente l’impatto complessivo di un attacco, dai costi associati alla perdita di produttività. In questo blog post, esploreremo le ultime capacità dell’interruzione automatica degli attacchi di Microsoft Defender XDR, comprese nuove integrazioni e l’utilizzo di intelligenza artificiale generativa.

Come funziona Automatic Attack Disruption?

Automatic attack disruption è appositamente concepito per controllare gli attacchi in corso, minimizzare l’impatto sugli asset dell’organizzazione e concedere al SOC un periodo più ampio per affrontare completamente l’attacco. In contrasto con le metodologie di protezione consolidate, quali la prevenzione e il blocco basato su un singolo indicatore di compromissione, la disruption degli attacchi implementata in Microsoft Defender XDR sfrutta l’intera gamma dei nostri segnali XDR per intervenire a livello di incidente, considerando nella sua completezza l’intero attacco.

Mentre diverse soluzioni XDR e SOAR permettono di creare azioni di risposta automatica personalizzate, la caratteristica distintiva della disruption automatica degli attacchi in Microsoft Defender XDR risiede nella sua integrazione nativa. Essa fa leva sulle intuizioni dei ricercatori di sicurezza di Microsoft e su avanzati modelli di intelligenza artificiale per affrontare le complessità degli attacchi avanzati. Viene analizato l’ampio contesto dei segnali provenienti da diverse fonti al fine di identificare gli asset compromessi.

È comprensibile che prendere azioni automatiche potrebbe causare esitazione da parte del nostro team di security, considerando l’eventuale impatto che potrebbe avere sulla nostra organizzazione. Di conseguenza, le capacità di interruzione automatica degli attacchi in Microsoft Defender XDR sono progettate per basarsi su segnali ad alta precisione. Oltre alle funzionalità di XDR che collegano gli incident con milioni di segnali dei prodotti Defender in email, identità, applicazioni, documenti, dispositivi, reti e file. Le informazioni provenienti dall’indagine continua di migliaia di incident condotta dal team di ricerca sulla sicurezza di Microsoft garantiscono che l’interruzione automatica degli attacchi mantenga un elevato SNR (aka signal-to-noise ratio).

L’automatic attack disruption opera in tre fasi chiave:

Questa funzionalità è game-changing perché ha la capacità di limitare l’avanzamento di un attore minaccioso sin dalle fasi iniziali dell’attacco, riducendo in modo significativo l’impatto complessivo di un attacco Cyber, che va dai costi associati alla perdita di produttività.

In Automatic Attack Disruption vengono intraprese azioni basate sulla potenza degli strumenti di Microsoft Defender XDR. Di seguito alcuni esempi di queste azioni:

Attachi supportati

Microsoft Defender XDR tramite Automatic Attack Disruption è attualmente in grado di rilevare e interrompere i seguenti attacchi:

La maggior parte di questi attacchi sono ben noti – facciamo una veloce carrellata assieme:

Nelle casistiche di Human Operator Ransomware, l’attacco bloccherà l’accesso a dati critici, reti o infrastrutture fisiche. Il ransomware “operato” da esseri umani può avere un impatto significativo poiché la sua implementazione è veloce con l’obiettivo dell’attaccante di aumentare il danno totale dell’organizzazione coinvolta. Durante la disruption dell’attacco, è fondamentale dunque ridurre il rischio dagli stati iniziali della chain dell’attacco.

Un attacco BEC si fonda sulla capacità di mimetizzarsi come una figura autorevole all’interno di un’azienda o di un partner esterno di fiducia. Tipologie comuni di attacchi BEC includono: (truffa delle false fatture, frode del CEO, compromissione dell’account, impersonificazione di un avvocato, furto di dati). Gli attacchi BEC sono solitamente orientati al profitto finanziario, dove l’aggressore cerca di convincere la vittima a trasferire fondi su conti fraudolenti o a pagare fatture contraffatte. Questa minaccia sottolinea l’importanza di vigilare attentamente contro tali stratagemmi, difendendo le risorse finanziarie e la sicurezza complessiva dell’organizzazione.

In occasione degli attacchi AiTM, un utente che è caduto vittima di phishing interagisce con un sito falsificato creato dall’attaccante. Questa dinamica permette all’aggressore di intercettare credenziali e cookie di sessione, i quali comprendono anche il token per l’autenticazione MFA (aka Multifactor Authentication). Questa abilità di superare l’autenticazione MFA conferisce a tale tipo di attacco una notevole sfida, sottolineando l’importanza di difese robuste e di una consapevolezza costante per prevenire tali minacce avanzate.

Automatic Attack Disruption viene attivato automaticamente nel momento in cui si inizia ad utilizzare la suite di Microsoft Defender XDR. L’implementazione di tutti i prodotti Defender aumenta significativamente la copertura di protezione. Per ottenere il contenimento automatico dei dispositivi, è essenziale l’adoption di Defender for Endpoint, mentre il blocco delle identità utente richiede l’adoption di Defender for Identity. Quando si esamina la panoramica completa di XDR dei prodotti Defender, è fondamentale considerare attentamente la configurazione. Questo perché la Disruption degli Attacchi è una capacità XDR che dipende da segnali multipli provenienti da diverse fonti per garantire la certezza degli asset compromessi.

L’implementazione attraverso i vari prodotti della suite Defender XDR è fondamentale, più estesa è l’adoption e maggiore sarà la copertura di protezione dagli attacchi. Ad esempio, se un segnale di MDA (aka Defender for cloud apps) è coinvolto in una specifica rilevazione, sarà necessario utilizzare questo prodotto per individuare lo specifico scenario di attacco. Dunque per contenere un determinato tipo di minaccia tramite risposta automatica, deve essere utilizzato il prodotto pertinente all’asset di cui parliamo. Ad esempio, per contenere automaticamente un device, sarà necessaria la presenze di MDE (aka Defender for Endpoint).

I prodotti (e sorgenti dei segnali) che vengono utilizzati durante il ciclo di vita dell’attacco sono i seguenti:

Licensing

Per “attivare” questa funzionalità è sufficiente disporre di una delle seguenti Subscription:

Tenete sempre conto del fatto che anche se tecnicamente basta una delle Subscription che vediamo in questa lista, non è sufficiente l’utilizzo di un unico prodotto della suite di Defender XDR per sfruttare al massimo il potenziale di Automatic Attack Disruption. I vettori di attacco possono essere molteplici, come anche gli asset da proteggere.

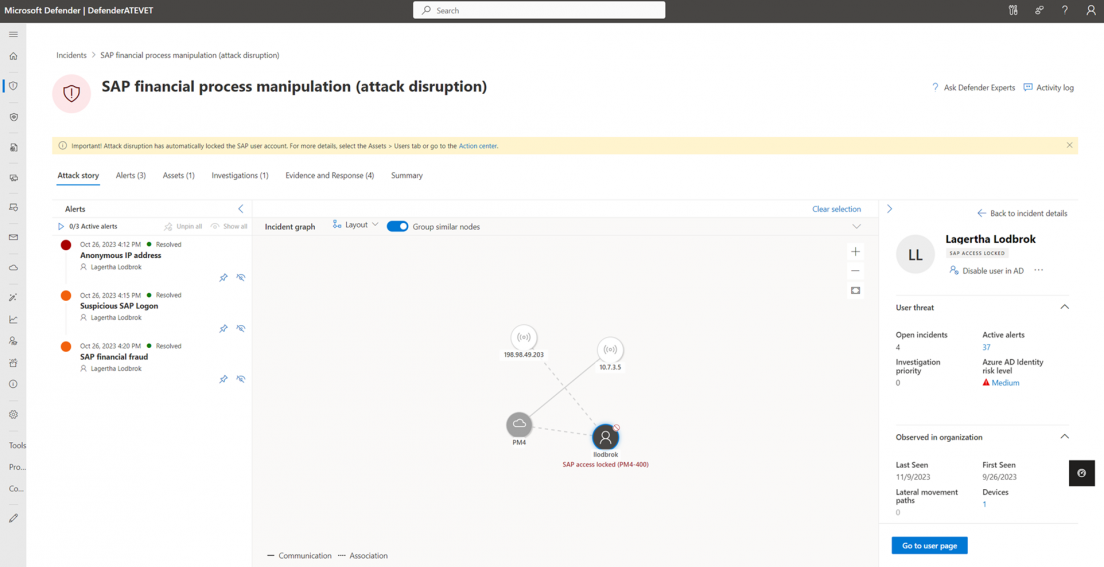

Le azioni intraprese da questa funzionalità possiamo notarle direttamente dalla pagina degli incident di Microsoft Defender XDR. Da questa sezione quando iniziamo l’indagine su un determinato incident verranno rese visibili le azioni di Automatic Attack Disruption attraverso la narrazione dell’attacco e lo stato indicato da una barra gialla (Figura 2). L’incident presenterà un distintivo dedicato alla disruption, metterà in evidenza lo stato degli asset contenuti nel grafico dell’incidente e aggiungerà un’azione al Centro delle azioni.

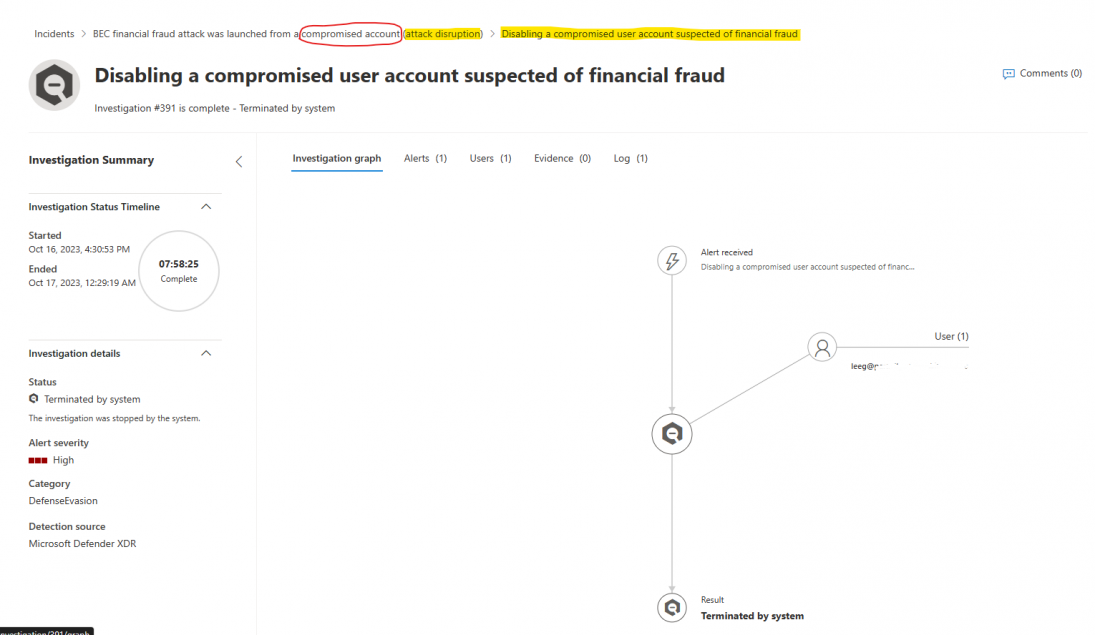

In Microsoft Defender XDR, per il processo di analisi degli incident di sicurezza, è di fondamentale importanza la sezione delle “investigation”. Quando si verifica un incidente, Microsoft Defender XDR procede con l’aggregazione di tutti gli avvisi, gli asset, le indagini e le prove correlate da tutti i dispositivi, gli utenti e le caselle di posta in un unico incident. Questo ci consente di avere una visione completa dell’intera portata dell’attacco. Nell’immagine sottostante vediamo il dettaglio di un attacco di tipo BEC (aka Business Email Compromise), limitato in fase di avanzamento da Defender XDR tramite Automatic Attack Disruption:

È fondamentale comprendere che Automatic Attack Disruption non rappresenta una protezione definitiva, è di vitale importanza assicurarsi che il security analyst sia in fase di indagine sull’intero attacco. Quando gli asset sono contenuti/bloccati, l’attaccante cercherà sempre di aggirare le protezioni e trovare nuovi modi per lanciare nuovamente l’attacco. Quando l’attacco è “interrotto” da Automatic Attack Disruption, è fondamentale analizzare gli alert/incident. Attack Disruption non risolverà completamente l’intero attacco; fornirà tempo aggiuntivo al Team SOC e fermerà l’aumento del numero di asset infetti. Grazie alle azioni proattive di Automatic Attack Disruption che terranno sotto controllo l’attacco , il team SOC potrà concentrarsi completamente sull’indagine e sulla definitiva chiusura dell’incident.

CONCLUSIONI

Automatic Attack Disruption emerge come un’ancora di sicurezza vitale nel vasto mare delle minacce digitali. L’approccio proattivo, la corretta implementazione dei prodotti e l’integrazione di segnali multipli attraverso la suite Defender XDR consolidano la difesa digitale in un’unica, potente frontiera. Nella continua evoluzione del panorama della cybersecurity, la difesa risposta agli attacchi rappresenta un baluardo affidabile, capace non solo di identificare e contenere le minacce, ma anche di anticiparle e neutralizzarle. Microsoft Defender si conferma così non solo come un alleato nella protezione dei dati, ma come un punto di riferimento per una sicurezza informatica avanzata e proattiva.

#StayTuned su Technical365 per esplorare ulteriori innovazioni e approfondimenti sulla difesa del landscape digitale, e per scoprire come Microsoft Defender XDR si posizioni all’avanguardia nella tutela del vostro ambiente. Microsoft Defender XDR si erge non solo come un alleato fidato nella protezione dei dati, ma come una vera e propria bandiera dell’innovazione nella sicurezza informatica avanzata e proattiva. La sicurezza è una missione continua, e con Microsoft Defender XDR, siamo pronti a fronteggiare le sfide del domani.