Il Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) è un tool che vi offre la possibilità di fare un analisi del vostro Tenant per poi fornirvi un report dettagliato con consigli utili sull’ottimizzazione di Defender for Office 365.

L’idea di base è quella di poter eseguire un CMDLET in powershell per generare una valutazione della configurazione delle “Threat Policy” di ATP e configurazioni di Exchange Online Protection (EOP), il risultato migliore si ottiene se si è in possesso di licensing adeguato di Advanced Threat Protection (ATP) perché ci sono più configurazioni da controllare rispetto alle best practice che si possono ottenere come risultato per EOP o per le feature di base di ATP plan 1.

Qual è dunque il raggio d’azione di ORCA?

- Configurazioni su Exchange Online Protection (EOP) che possono avere impatto su Advanced Threat Protection (ATP)

- Configurazione dei “SafeLinks” su ATP o Defender for O365

- Configurazione dei “SafeAttachments” su ATP o Defender for O365

- Configurazione delle policy di Antiphishing e Antispoofing

Non male, ma come faccio ad utilizzarlo?

Sarà necessario installare il modulo di Exchange Online v2.

- Il modulo di Exchange Online V2 è disponibile nella PowerShell Gallery:

Install-Module -Name ExchangeOnlineManagement

ORCA utilizza questo modulo per collegarsi al vostro Tenant ed eseguire l’analisi della vostra configurazione.

In seguito dovrete installare ORCA, questo modulo viene pubblicato nella PowerShell Gallery, è dunque accessibile a tutti:

Per installare ORCA, aprite una powershell elevata ed eseguita il comando seguente:

Install-Module -Name ORCA

Come posso eseguire ORCA?

Eseguire ORCA è molto semplice, di seguito gli step:

- Collegatevi ad EXO:

Connect-ExchangeOnline

- Lanciate il comando che vi permetterà di far partire l’analisi e la produzione del report finale:

Get-ORCAReport

Ma che tipo di Output avrò e in quale path?

ORCA supporta le seguenti tipologie di Output che verranno depositate nel Path “%LOCALAPPDATA%\microsoft\orca”:

- HTML (formato di default che otterrete nel momento in cui chiamate il modulo dell’ORCA senza specificare altri parametri)

-

Get-ORCAReport

-

- CSV (formato che otterrete nel momento in cui invocate il modulo dell’ORCA specificando in seguito il parametro output CSV)

-

Invoke-ORCA -output CSV

-

- JSON (formato che otterrete nel momento in cui invocate il modulo dell’ORCA specificando in seguito il parametro output JSON)

-

Invoke-ORCA -output JSON

-

- CosmosDB (formato che otterrete nel momento in cui invocate il modulo dell’ORCA specificando in seguito il parametro outputoptions tutte le opzioni del caso di collegamento al CosmosDB)

-

Invoke-ORCA -Output Cosmos -OutputOptions @{Cosmos=@{Account='MyCosmosAccount';Database='MyCosmosDB';Key='GFJqJesi2Rq910E0G7P4WoZkzowzbj23Sm9DUWFX0l0P8o16mYyuaZBN00Nbtj9F1QQnumzZKSGZwknXGERrlA==';Collection='MyORCA'}}

-

Vediamo ora passo passo un esempio di reportistica che otteniamo facendo girare ORCA su un nostro Tenant di Lab.

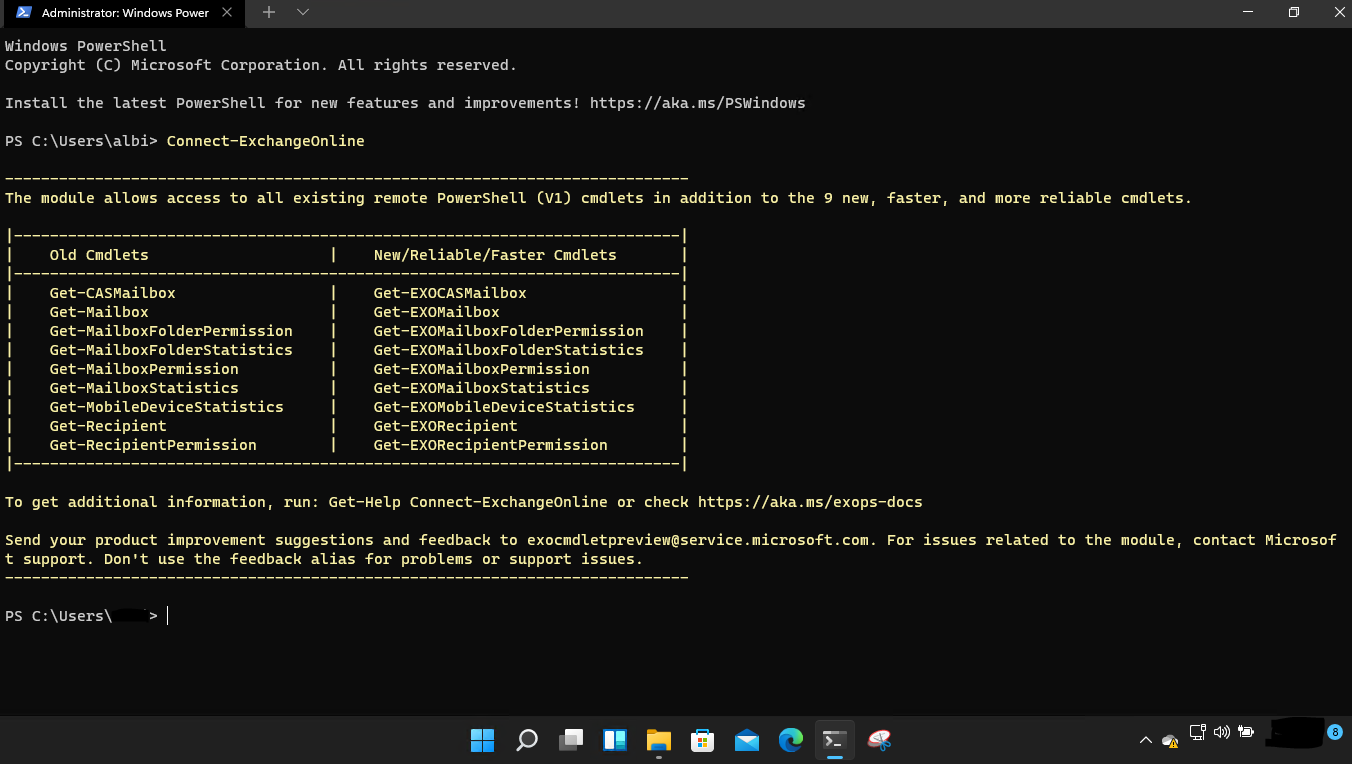

Figura 1 – Connect EXO Management

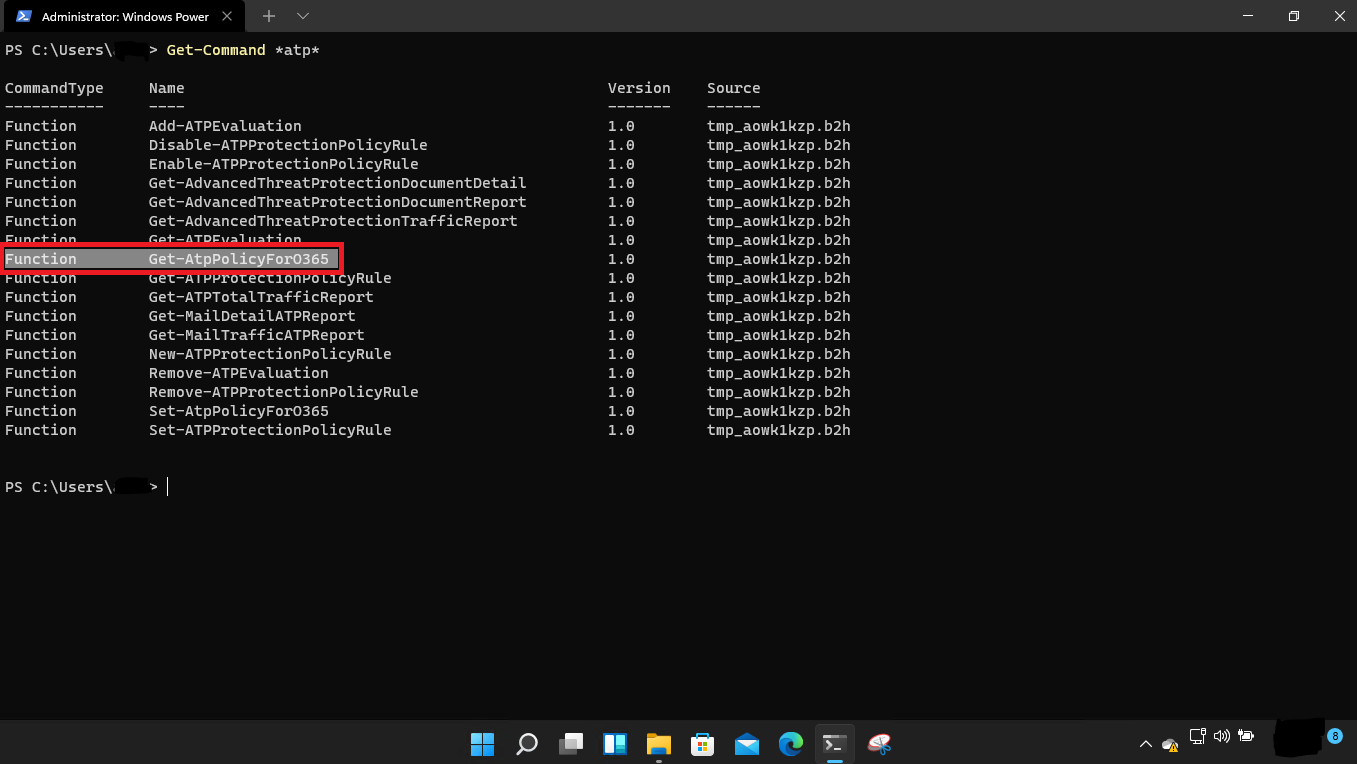

Nella prossima imagine vi voglior far notare una cmdlet, “get-AtpPolicyForO365”, questo perché nel momento in cui fare partire ORCA il modulo oltre ai check effettuati sulla presenza o meno del modulo di Exchange Online andrà a verificare la reale presenza delle licenze necessarie di Advanced Threat Protection del vostro tenant. Come farà a fare ciò?

Con un semplice test sulla possibilità di eseguire una CMDLET di ATP nel vostro tenant:

If($(Get-command Get-AtpPolicyForO365 -ErrorAction:SilentlyContinue))

Figura 2 – Check Licensing ATP TENANT

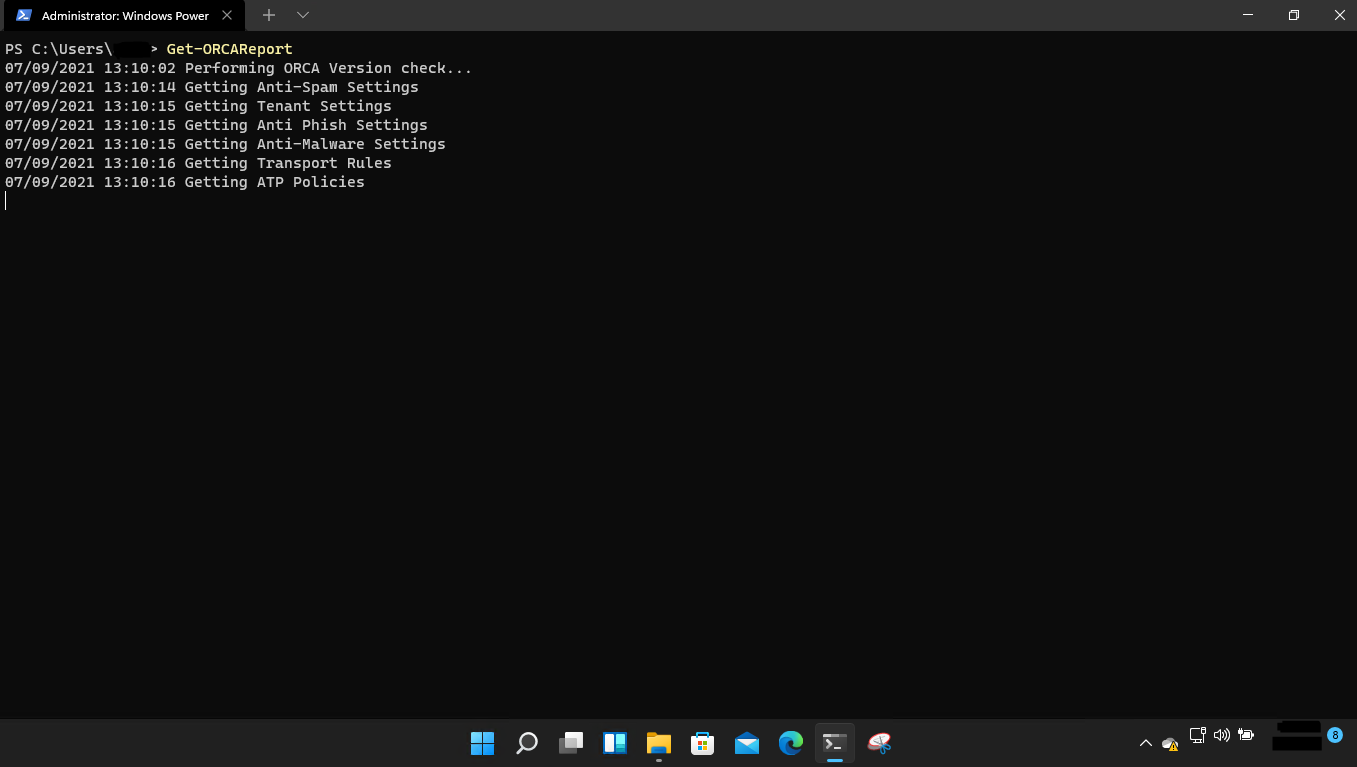

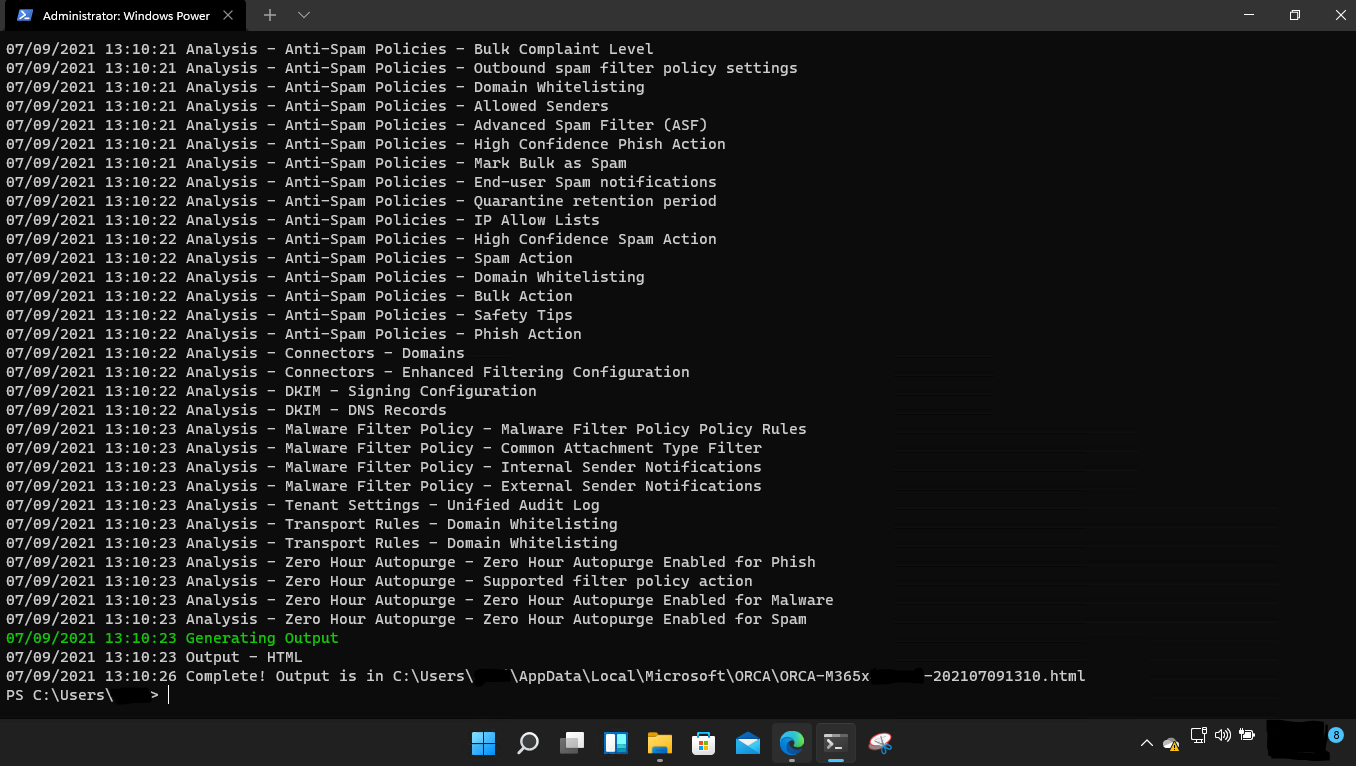

Facciamo partire ORCA e come vedete nell’immagine sottostate, procede con il check della versione del modulo di ORCA e in seguito parte con l’analisi.

Figura 3 – Inizio Report ORCA

Report ORCA terminato con successo, è stato generato il nostro report in HTML.

Figura 4 – Report ORCA terminato

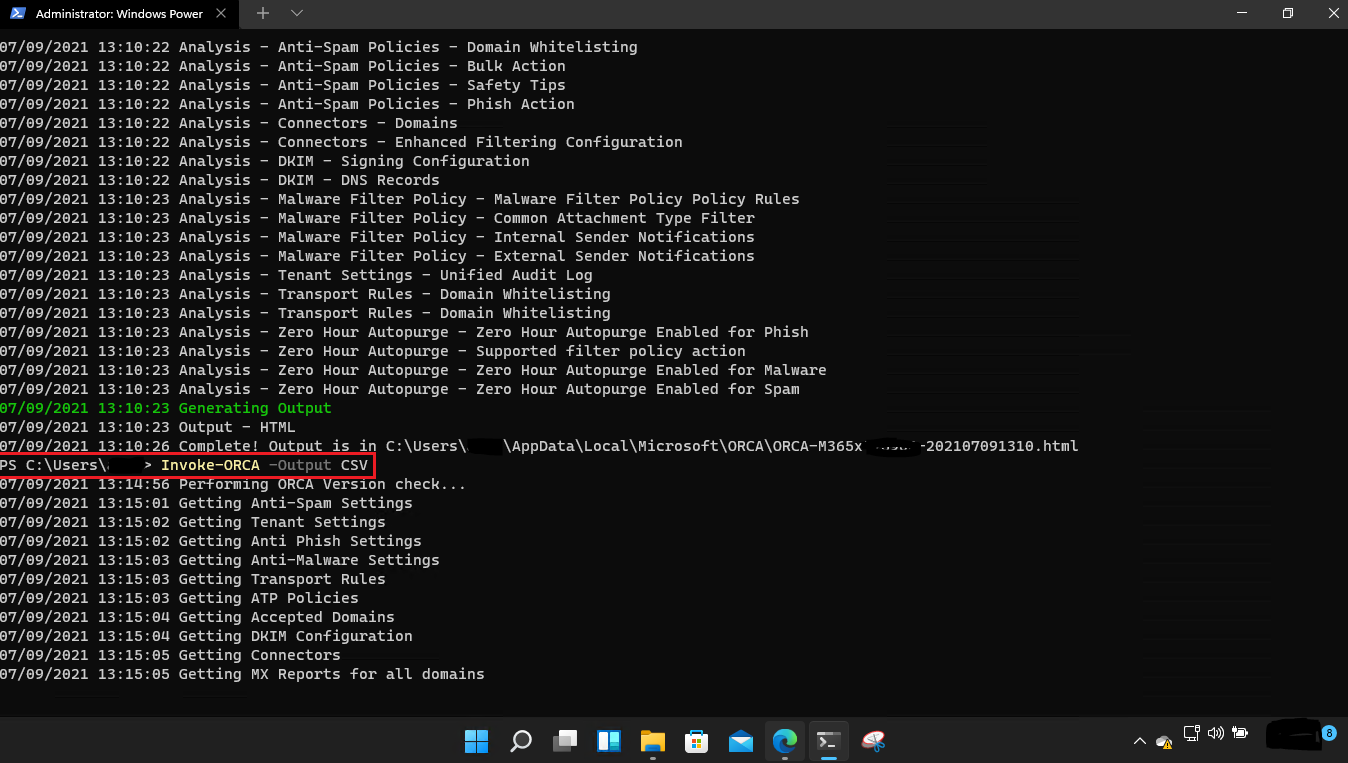

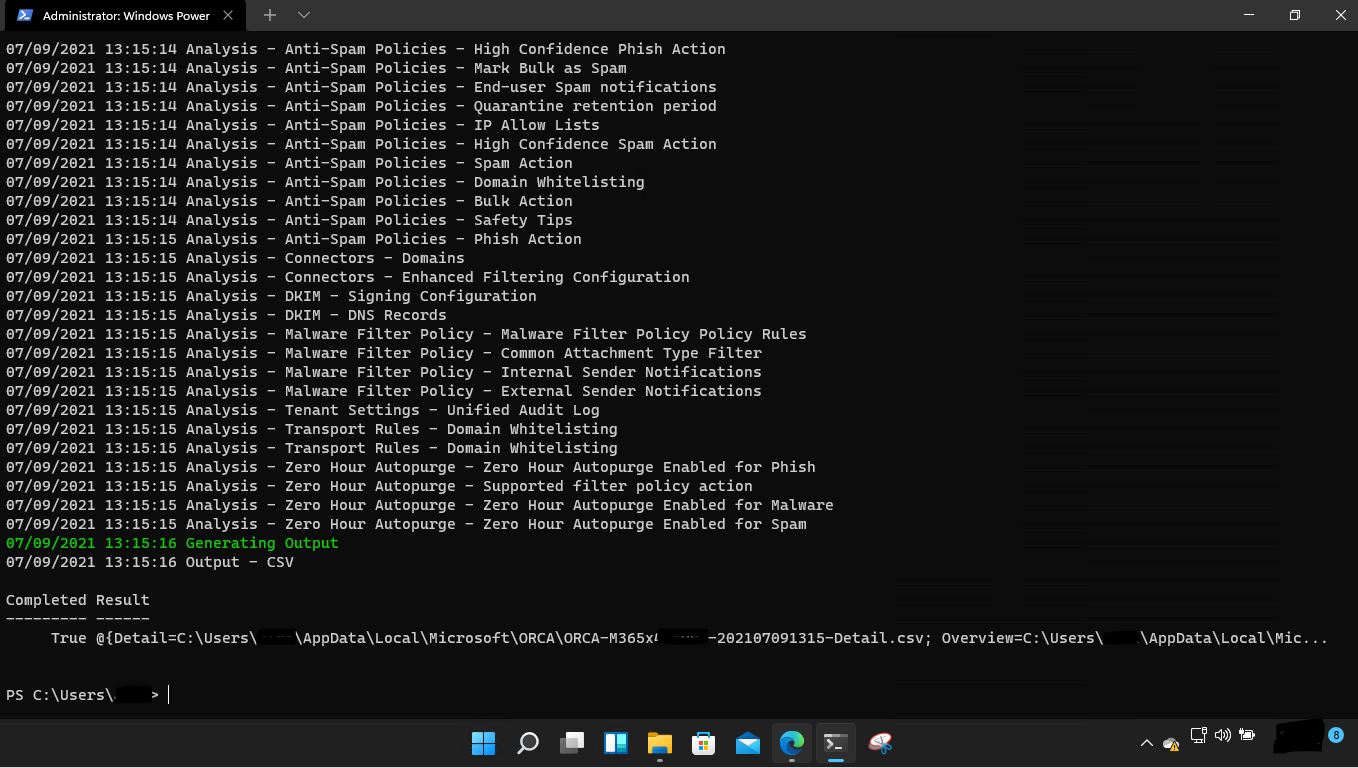

Vediamo un esempio di report in CSV

Figura 5 – Report ORCA CSV

Report ORCA terminato con successo, è stato generato il nostro report in CSV.

Figura 6 – Report ORCA CSV terminato

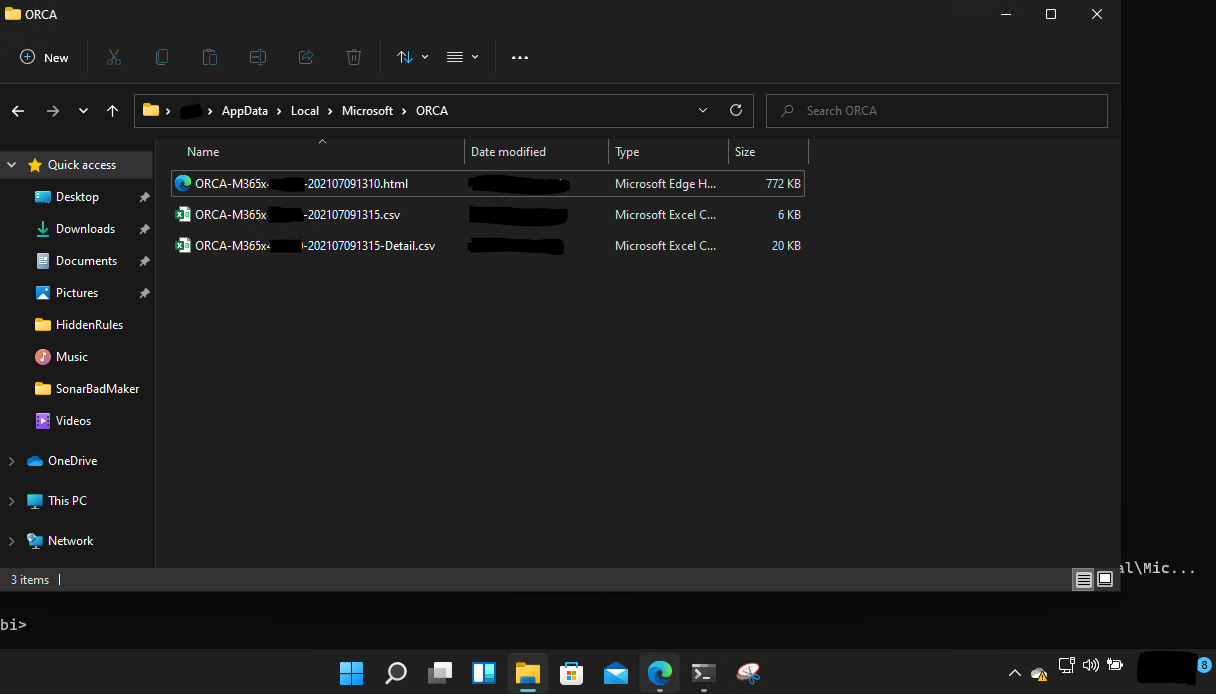

Vediamo i report generati.

Figura 7 – Report generati da ORCA

Vediamo un esempio di report in HTML.

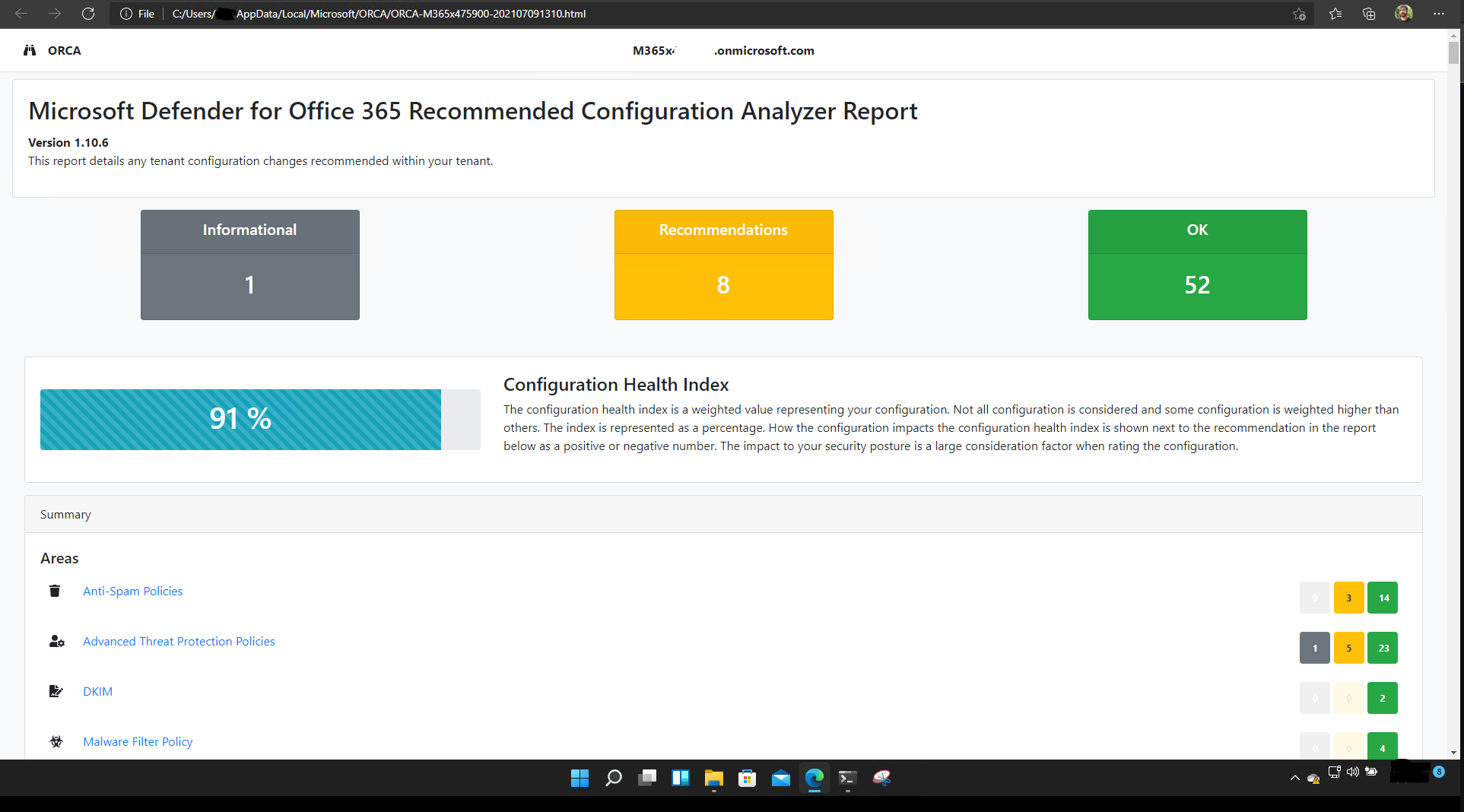

Figura 8 – Esempio Report HTML

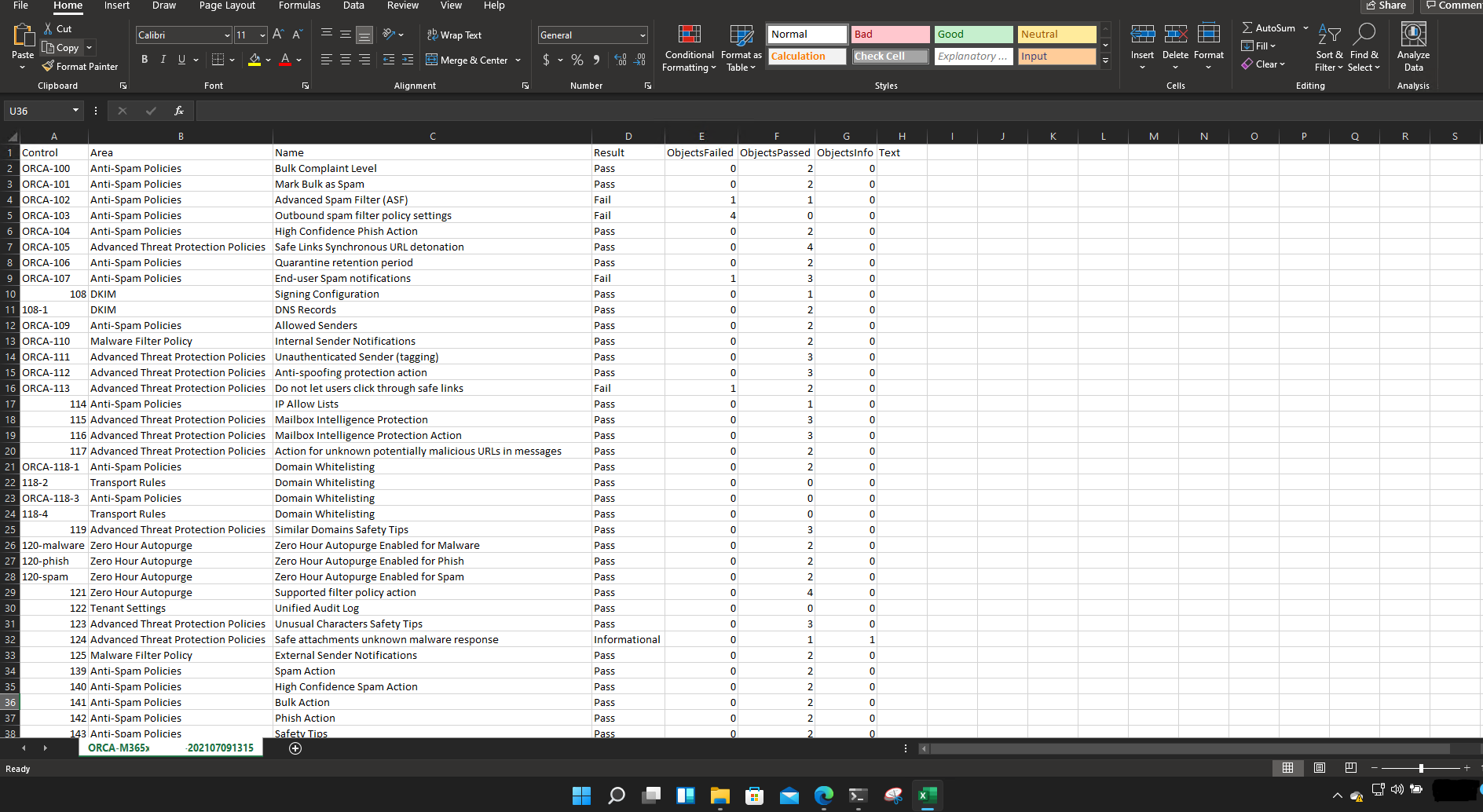

Esempio Report ORCA in CSV

Figura 9 – Esempio ORCA CSV

I report che vengono forniti da ORCA forniscono consigli e best practice di Microsoft, starà a voi decidere se i consigli e le best practice si addicono al vostro ambiente

CONCLUSIONI

ORCA è un ottimo tool di amministrazione di Defender for O365, non è mai facile riuscire a stare al passo con i continui aggiornamenti e best practice dei vari criteri utilizzati su EOP o su ATP per difendersi dalle minacce, questo tool vi darà una grossa mano per comprendere la configurazione che ha avete in primis (si non tutti gli amministratori di sistema sono a conoscenza di quello che hanno in casa e perché una determinata azione viene eseguita) e di come poter migliorare per avere sempre la migliore configurazione che vi permetterà di sentirvi un po’ più al sicuro nel vostro Tenant di Microsoft 365.

Stay Tuned on Technical365!!