Microsoft Defender for Identity (in precedenza Azure Advanced Threat Protection, noto anche come Azure ATP) è una soluzione di sicurezza basata sul cloud che sfrutta gli eventi raccolti dall’infrastruttura di Active Directory OnPremises per identificare, rilevare e analizzare le minacce avanzate, le identità compromesse e le attività svolte da utenti interni malintenzionati ai danni dell’organizzazione.

Ok ma com’è fatto? Di che tipologia di architettura stiamo parlando?

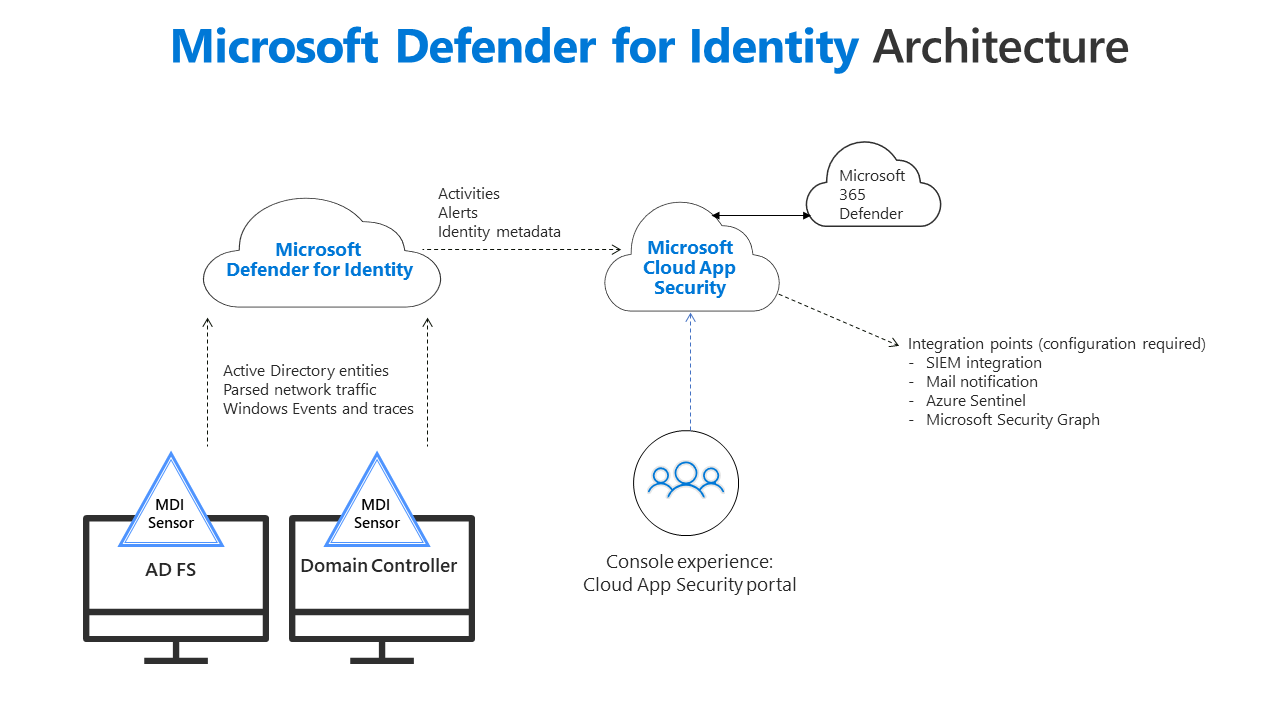

Figura 1 – Architettura Defender For Identity

L’immagine soprastante vi mostra il flusso dei dati tra ambiente OnPremises e Cloud, vi illustra il flusso di acquisizione degli eventi di Defender For Identity.

Vediamo dunque i principali componenti del prodotto:

- IL portale di Defender For Endpoint

- Il portale di Defender for Endpoint consente di creare l’istanza di Defender for Endpoint, vi permette di visualizzare i dati ricevuti dai sensori installati sui DC OnPremises e consente di monitorare, gestire e analizzare le minacce nell’ambiente di rete.

- Sensori di Defender for Endpoint

- I Sensori possono essere installati nelle seguenti tipologie di macchine

- Domain controller: Il sensore monitora direttamente il traffico del domain controller senza richiedere una macchina dedicata

- AD FS: Il sensore monitora direttamente il traffico di rete e gli eventi di autenticazione

- I Sensori possono essere installati nelle seguenti tipologie di macchine

- Servizio Cloud Defender for Endpoint

- Defender for Endpoint viene eseguito sui datacenter di Azure ed è attualmente distribuito negli USA, Europa, e Asia. Il servizio è collegato a Microsoft Intelligent Security Graph

Diamo un’occhiata più da vicino al portale di Defender for Identity

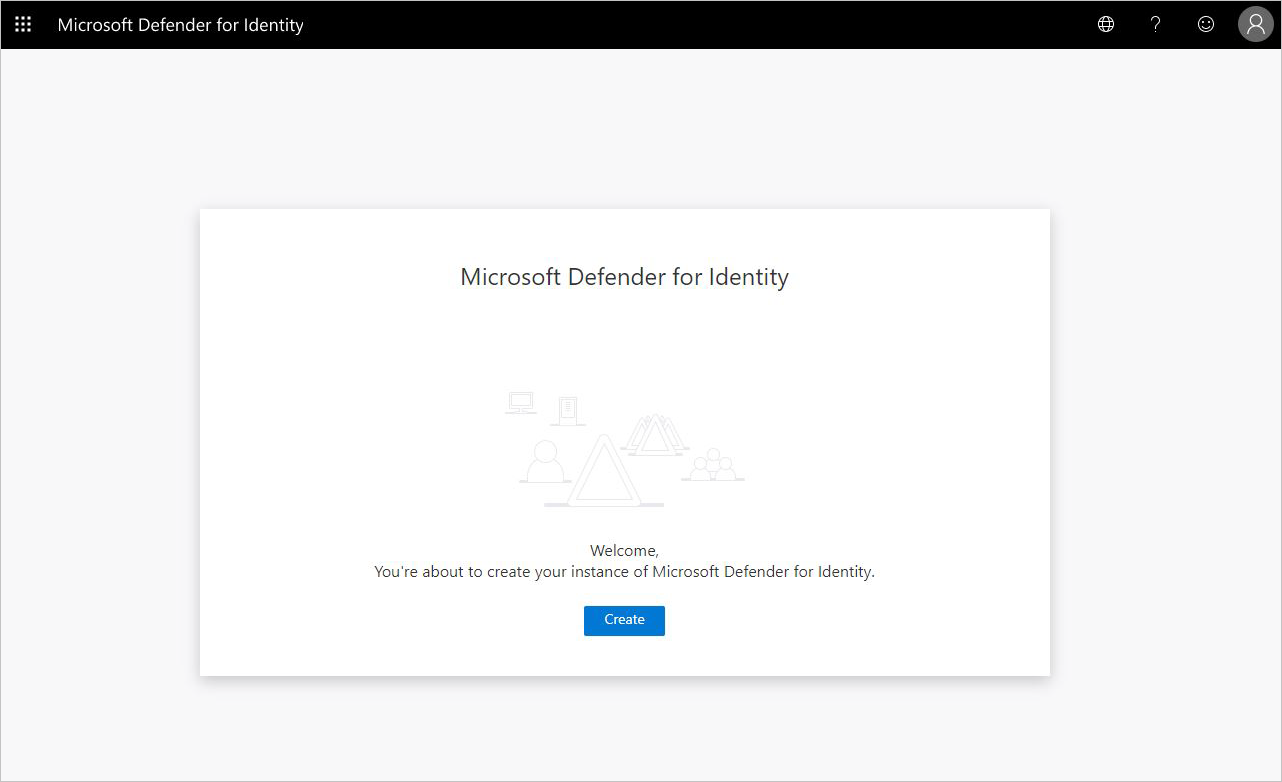

- Per collegarvi al portale di gestione di Microsoft Defender for Identity dobbiamo seguire il seguente link https://portal.atp.azure.com/.

- Per autenticarvi dovete utilizzare con un utenza presente su Azure AD (synced o cloud only) con i permessi necessari per amministrare Defender for Identity

- Create un istanza di Defender for identity

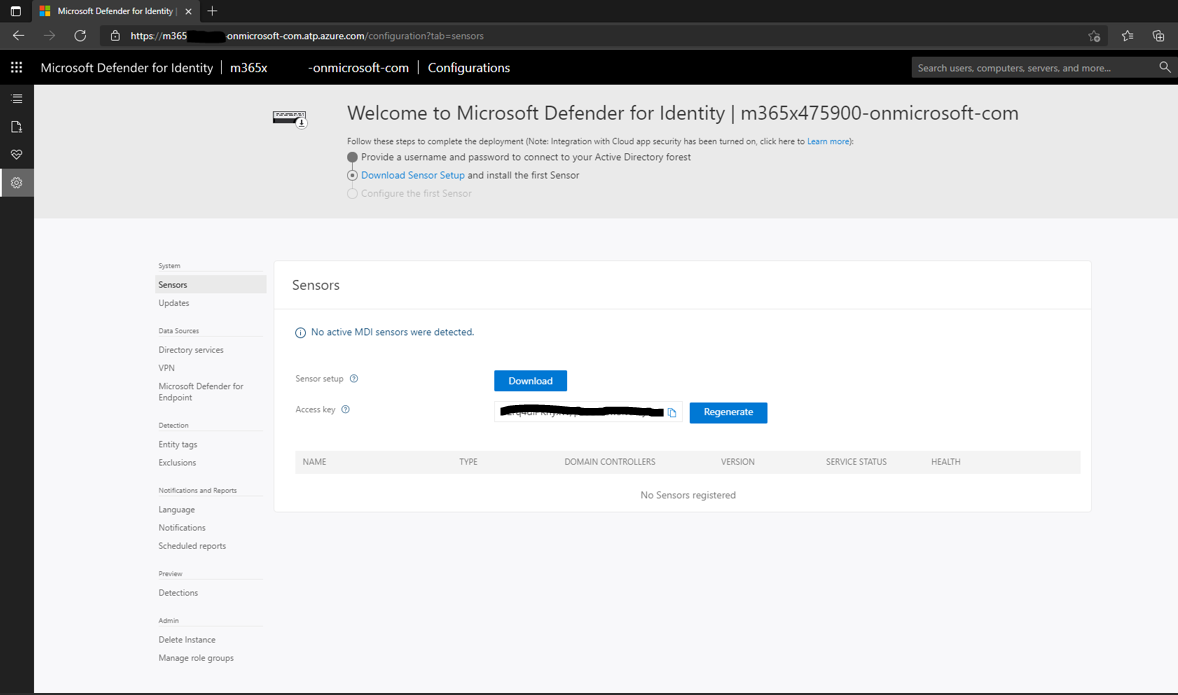

- Deployate il vostro primo sensore su un Domain Controller

Ma cosa può fare nello specifico il sensore di Defender for Identity?

Il sensore Defender for Identity offre le seguenti funzionalità principali:

- Acquisiscono e analizzano il traffico di rete del domain controller (traffico locale del domain controller)

- Ricevono eventi di Windows direttamente dai domain controller

- Ricevono le informazioni di accounting RADIUS dal provider VPN

- Recuperano i dati su utenti e computer dal dominio di Active Directory.

- Eseguono la risoluzione di entità di rete (utenti, gruppi e computer).

- Trasferimento dei dati rilevanti su Defender for Identity

Funzionalità del sensore Defender for Identity

Il sensore di Defender for Identity legge gli eventi in locale e non è necessario acquistare e gestire configurazioni o hardware aggiuntive. Il sensore di Defender for Identity supporta anche Event Tracing for Windows (ETW) che offre informazioni di log per più rilevamenti. I rilevamenti basati su ETW includono gli attacchi DCShadow sospetti tentati tramite richieste di replica del domain controller e promozione del domain controller.

Processo di sincronizzazione del dominio locale

Il processo di sincronizzazione del dominio è responsabile della sincronizzazione proattiva di tutti gli oggetti da un dominio specifico di Active Directory, in modo analogo al meccanismo adottato dagli stessi domain controller per il processo di replica. Un sensore viene scelto automaticamente in modo casuale tra tutti i sensori idonei per la sincronizzazione del dominio.

Se il programma di sincronizzazione del dominio rimane offline per più di 30 minuti, viene scelto automaticamente un altro sensore.

Limiti delle risorse

Il sensore di Defender for Identity include un componente di monitoraggio che valuta la capacità di calcolo e di memoria disponibile nel domain controller in cui è in esecuzione. Il processo di monitoraggio viene eseguito ogni 10 secondi e aggiorna dinamicamente la quota di utilizzo della CPU e della memoria per il processo del sensore di Defender for Identity. Il processo di monitoraggio garantisce che il domain controller abbia a disposizione almeno il 15% di risorse libere per il calcolo e la memoria.

Indipendentemente da quanto accade nel domain controller, il processo di monitoraggio libera continuamente le risorse in modo da non influire sulla funzionalità di base del domain controller.

Se a causa del processo di monitoraggio il sensore di Defender for Identity esaurisce le risorse, il traffico viene monitorato solo parzialmente e nella pagina relativa allo stato del portale di Defender for Identity viene visualizzato un avviso di integrità per segnalare che il traffico di rete con mirroring delle porte è stato ignorato.

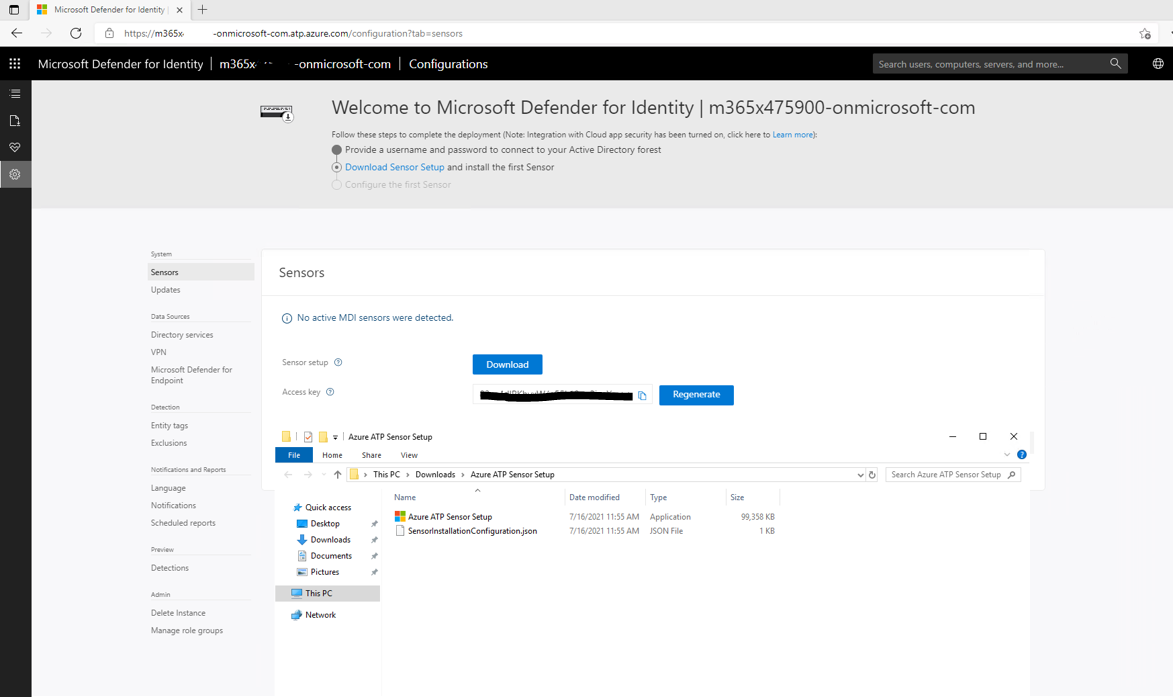

Vediamo di seguito gli step di creazione della prima istanza e di installazione del primo sensore su domain controller:

Figura 2 – Portale Creazione Istanza

Figura 3 – Portale di gestione Defender For Identity

Figura 4 – Download Sensore

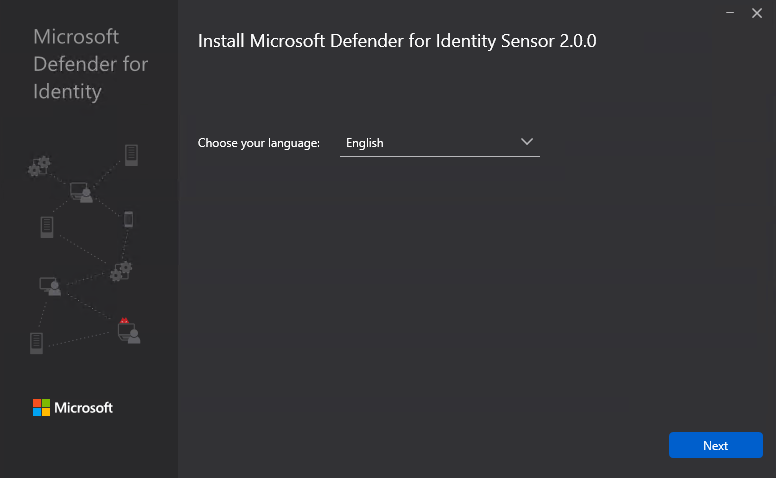

Figura 5 – Installazione Sensore Defender

Figura 6 – Opzione di installazione Sensore

Il sensore lo potete installare su DC, ADFS o su server Standalone dedicato, nel mio caso viene installato direttamente sul mio domain controller di laboratorio.

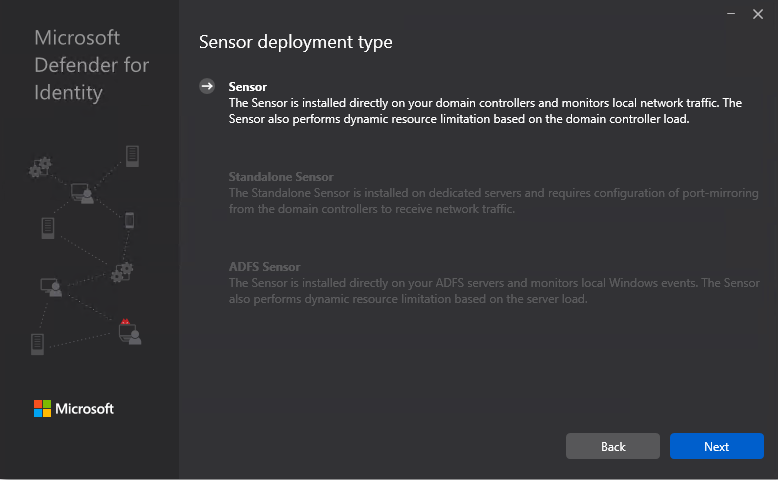

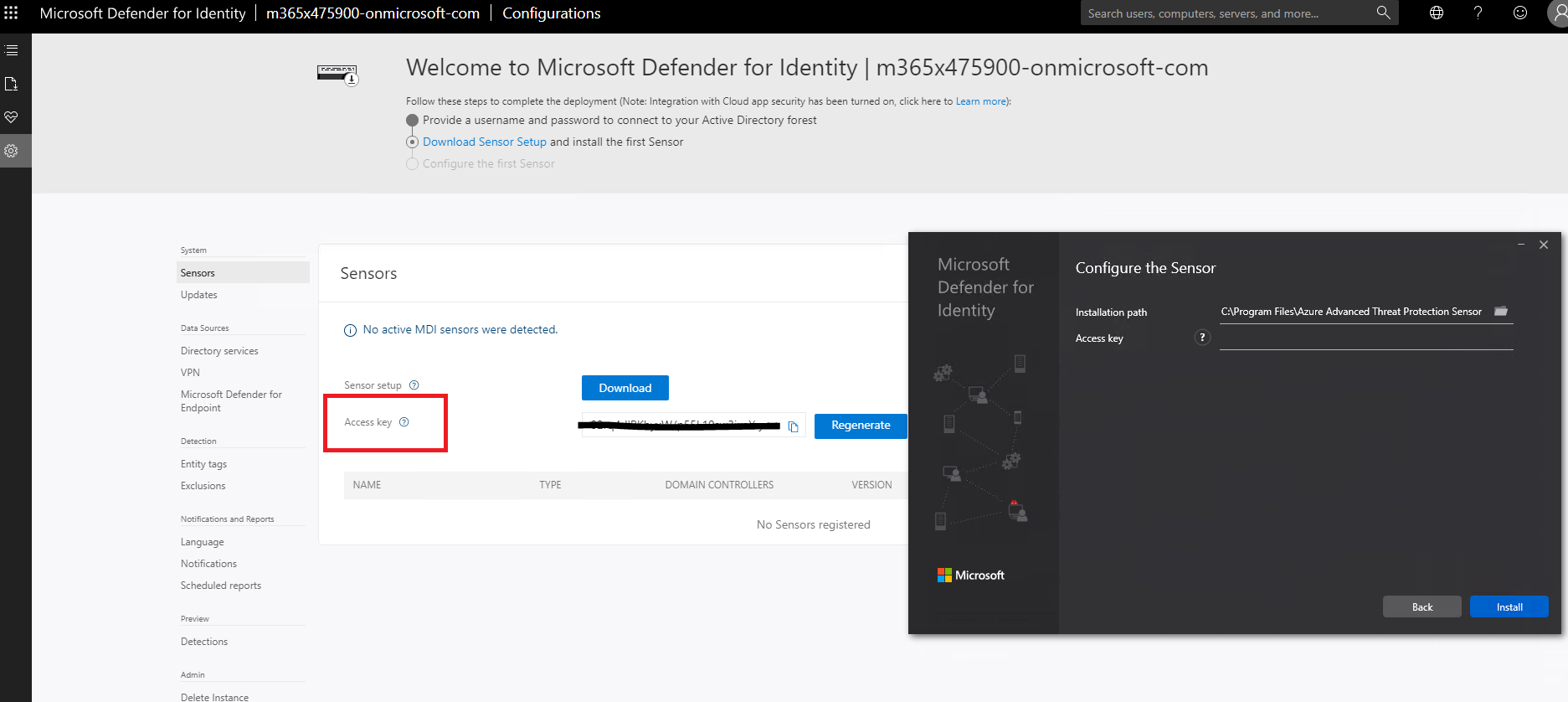

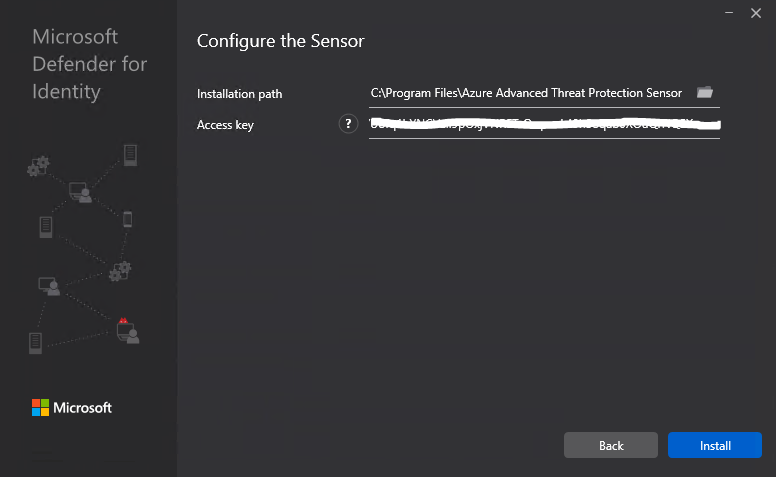

Figura 7 – Installazione Access Key

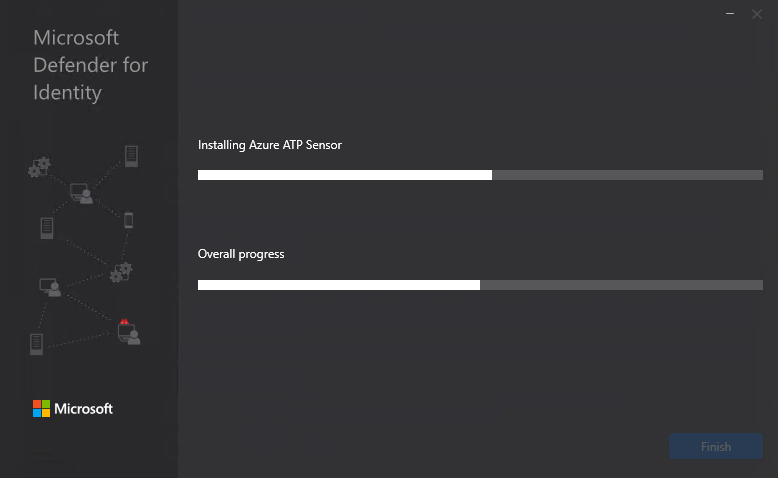

Figura 8 – Installazione Sensore Defender

Figura 9 – Installazione Sensore Defender

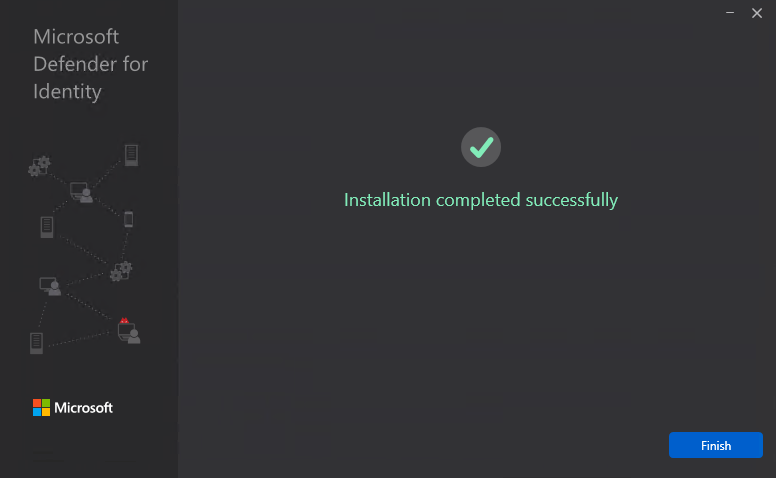

Figura 10 – Installazione sensore terminate

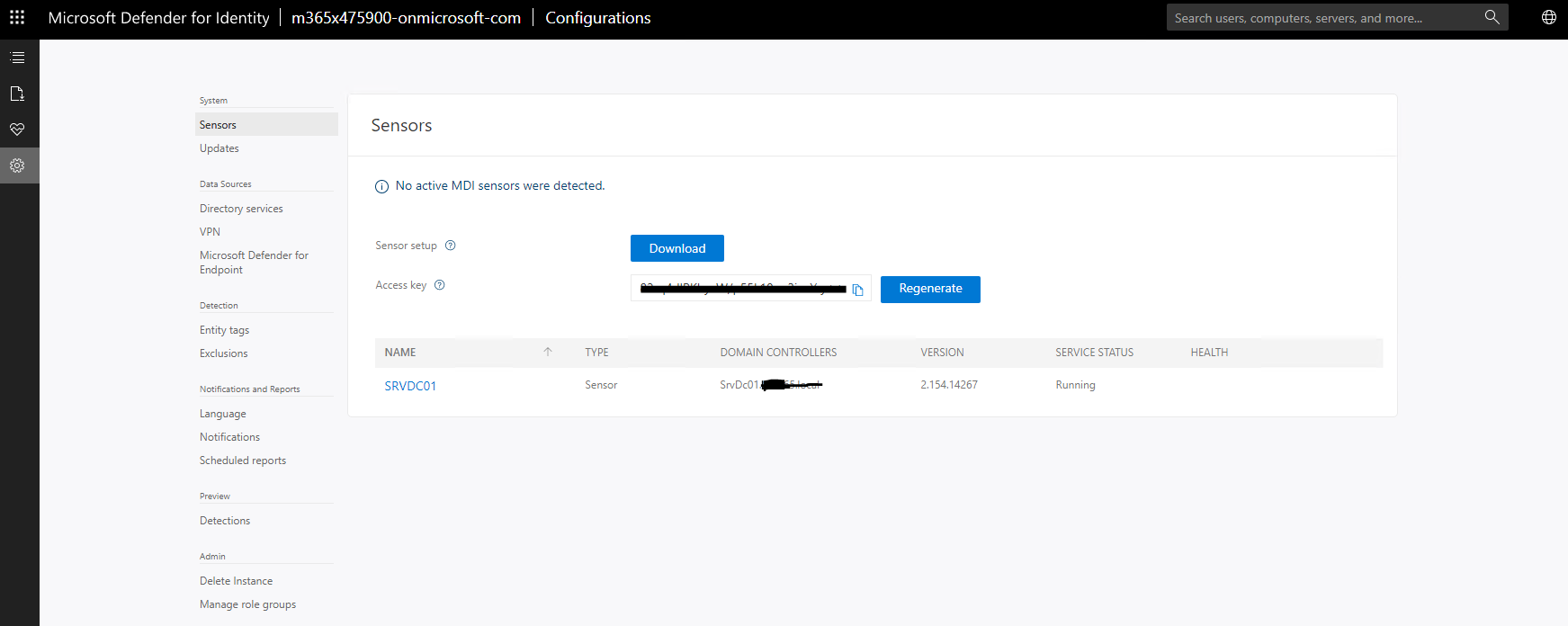

Figura 11 – Domain Controller OnPremises sul portale di Defender for Endpoint

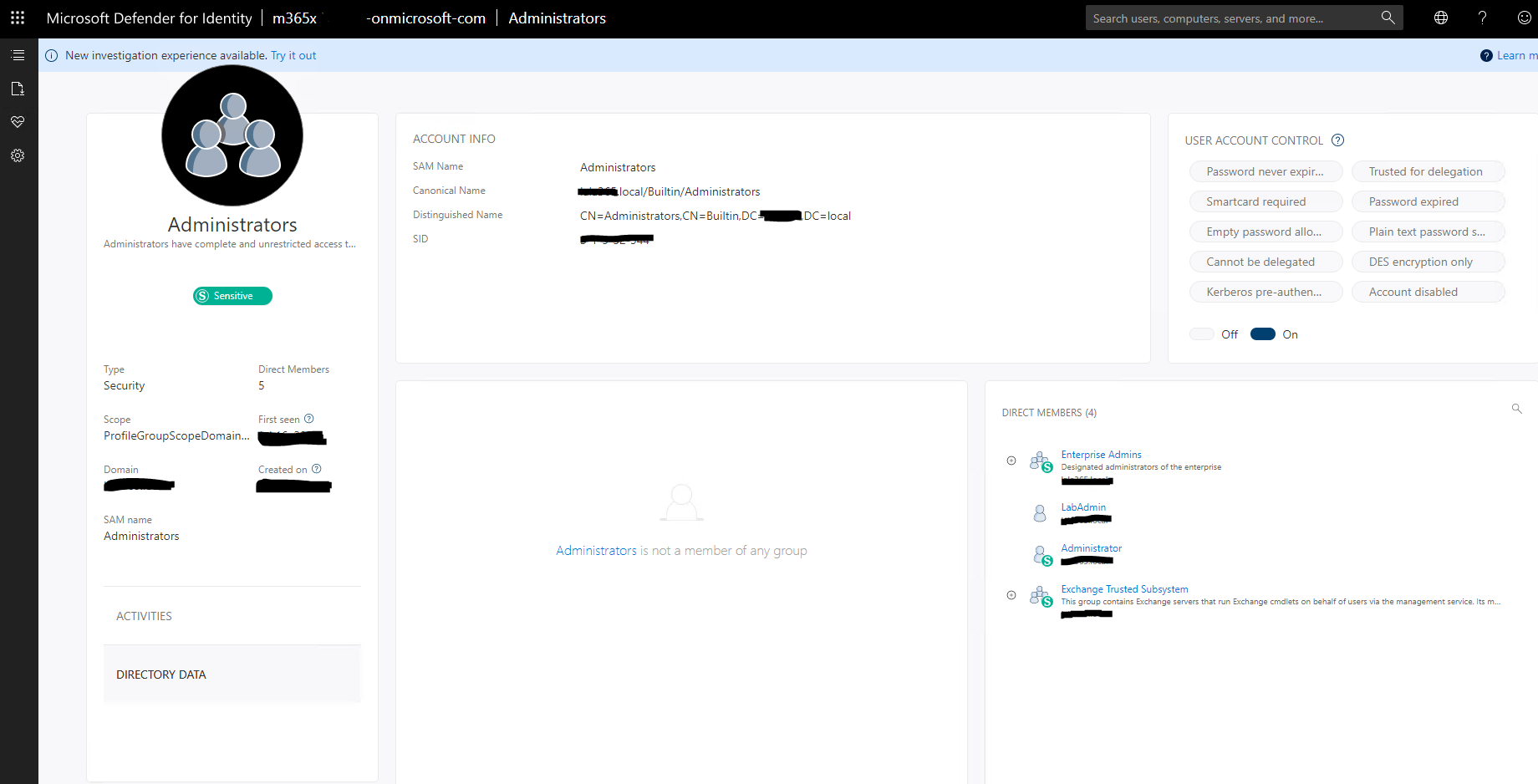

Figura 12 – Esempio di gruppo di sicurezza OnPremises marcato come sensibile

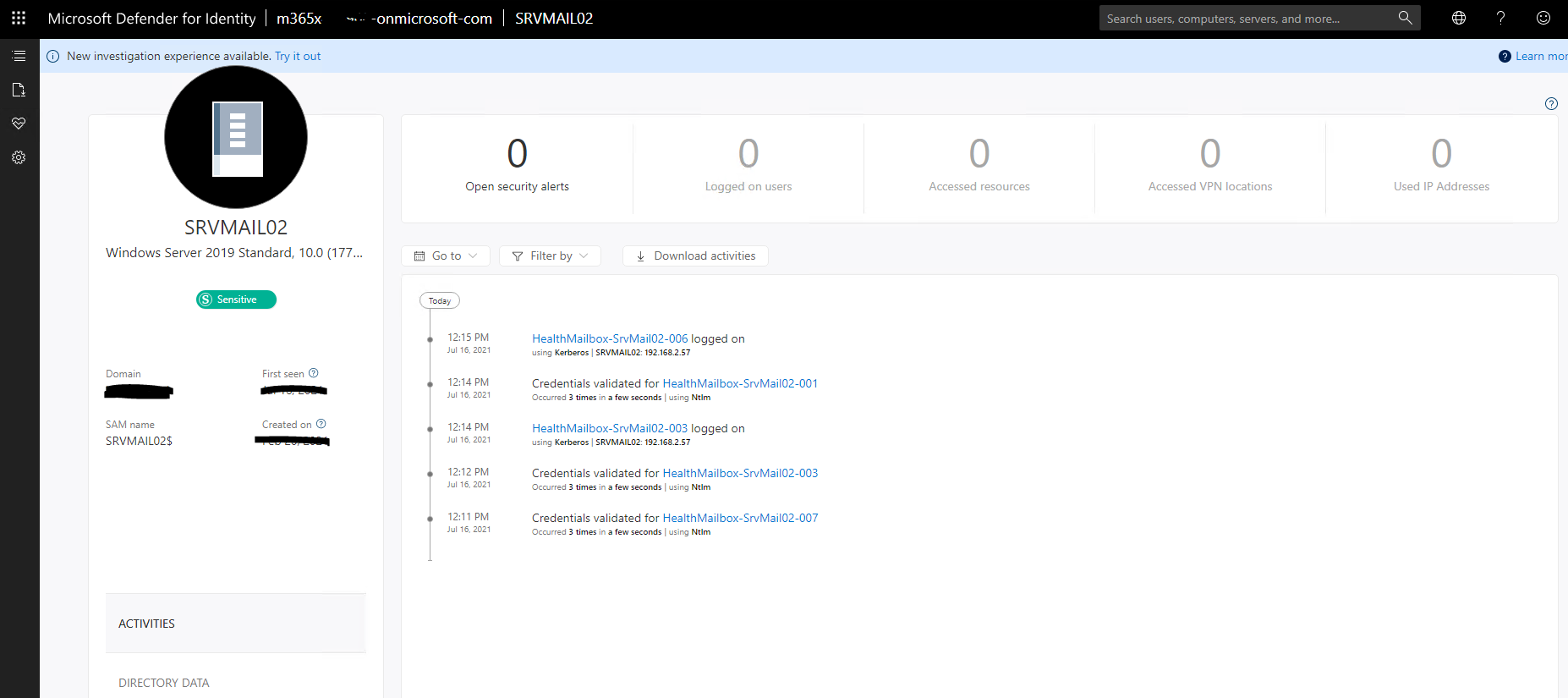

Figura 13 – Esempio timeline accessi monitorati da Defender for Identity

CONCLUSIONI

Microsoft Defender for Identity è un’ottima soluzione per la protezione della propria infrastruttura di Active Directory, per rilevare e analizzare possibili minacce. Grazie alla potenza del machine learning è possibile tramite i sensori di Defender for Identity prevenire fermi causati da problematiche dei domain controller.

Stay Tuned on Technical365!!