In questo articolo, parleremo delle modalità di integrazione della foresta di Active Directory On-Premises con la foresta di Azure Active Directory.

Ci sono tre metodi differenti per l’integrazione della Foresta On-Premises con quella di Azure:

- Password hash synchronization

- Federazione delle Foreste utilizzando Microsft AD FS oppure PingFederate

- Pass-Through Authentication

Tutti questi metodi permettono agli utenti On-Premises di utilizzare un’unico set di credenziali, sia per i servizi erogati nell’infrastruttura in casa che per quelli erogati su Azure AD. In questo caso ci verrà in aiuto Azure AD Seamless SSO, questa feature può essere utilizzata con la “password hash synchronization” e la “pass-through authentication”. Non è supportato con l’autenticazione federata (AD FS è già in grado di offrire Single Sign On).

- Azure AD Seamless SSO è una feature che può essere abilitata tramite l’Azure AD connect, non è dunque necessario nessun componente aggiuntivo.

- È una feature gratuita, non è necessario pagare nulla per usufruirne.

- Azure AD Seamless SSO funziona solo con i dispositivi joinati a dominio On-Premises (non è necessario che siano joinati su Azure AD).

- Se il processo di SSO smette di funzionare per qualche motivo, l’utente potrà comunque eseguire l’accesso alle risorse aziendali in cloud con le credenziali.

- Azure AD Seamless SSO accetta lo userPrincipalName come campo “username” oppure un attributo differente esplicitato su Azure AD Connect.

- Azure AD Seamless SSO utilizza il securityIdentifier come claim nel ticket kerberos per trovare l’oggetto utente pertinente in Azure AD.

- Una volta che viene abilitato l’Azure AD Seamless SSO, se un’applicazione può inoltrare il parametro domain_hint (OpenID Connect) o whr (SAML) per identificare il tenant e login_hint (OpenID Connect) per identificare l’utente, quest’ultimo può usufruire dei servizi di Azure senza necessità di immettere le credenziali.

- Una volta che l’utente è loggato utilizzando l’SSO, se necessario può sloggarsi e loggarsi nuovamente con credenziali differenti.

Procediamo e vediamo come funziona Azure AD Seamless SSO durante il processo di autenticazione.

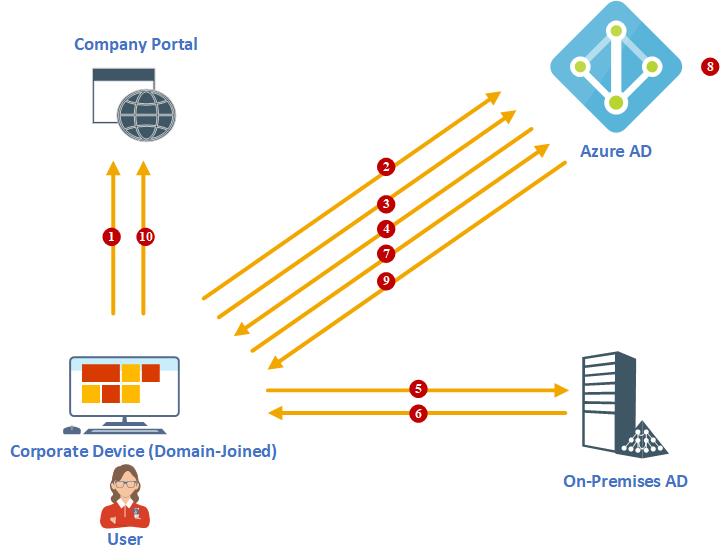

Nell’immagine soprastante, l’utente sta tendando di accedere al portale della propria azienda utilizzando un device joinato a dominio. Questo è uno scenario ibrido e l’azienda ha già implementato l’Azure Seamless SSO tramite Azure AD Connect.

- L’utente digita https://www.office.com nel browser del device aziendale.

- L’utente viene reindirizzato alla pagina di login di Azure AD.

- La Web App non sta passando nessuna info su dominio o tenant, quindi l’utente sta digitando username e password sulla pagina di login di Azure AD.

- Azure AD chiede al browser dell’utente tramite codice di stato http 401 (accesso non autorizzato) di fornire un ticket kerberos valido.

- Il Browser richiede un ticket kerberos per il computer account “AZUREADSSOACC” (computer account creato automaticamente nella fase di attivazione del Seamless SSO tramite AD Connect, questo oggetto rappresenta l’Azure AD nella nostra Organizzazione On-Premises).

- La foresta di Active Directory On-Premises risponde con un ticket Kerberos per il computer account “AZUREADSSOACC”. Questo ticket Kerberos viene crittografato con la password del computer account.

- Il Browser risponde ad Azure Active Directory con il ticket Kerberos ottenuto.

- Azure Active Directory decifra il ticket Kerberos ricevuto utilizzando una sua chiave di crittografia (viene utilizzata quella che viene definita Crittografia Assimetrica).

- Se il ticket Kerberos ricevuto è valido, Azure Active Directory comunica l’accettazione della richiesta restituendo al browser un token di autenticazione.

- L’utente riesce infine ad autenticarsi con successo al portale senza necessità di immettere nessun set di credenziali.

Possiamo procedere con l’abilitazione di questa feature tramite l’AD Connect.

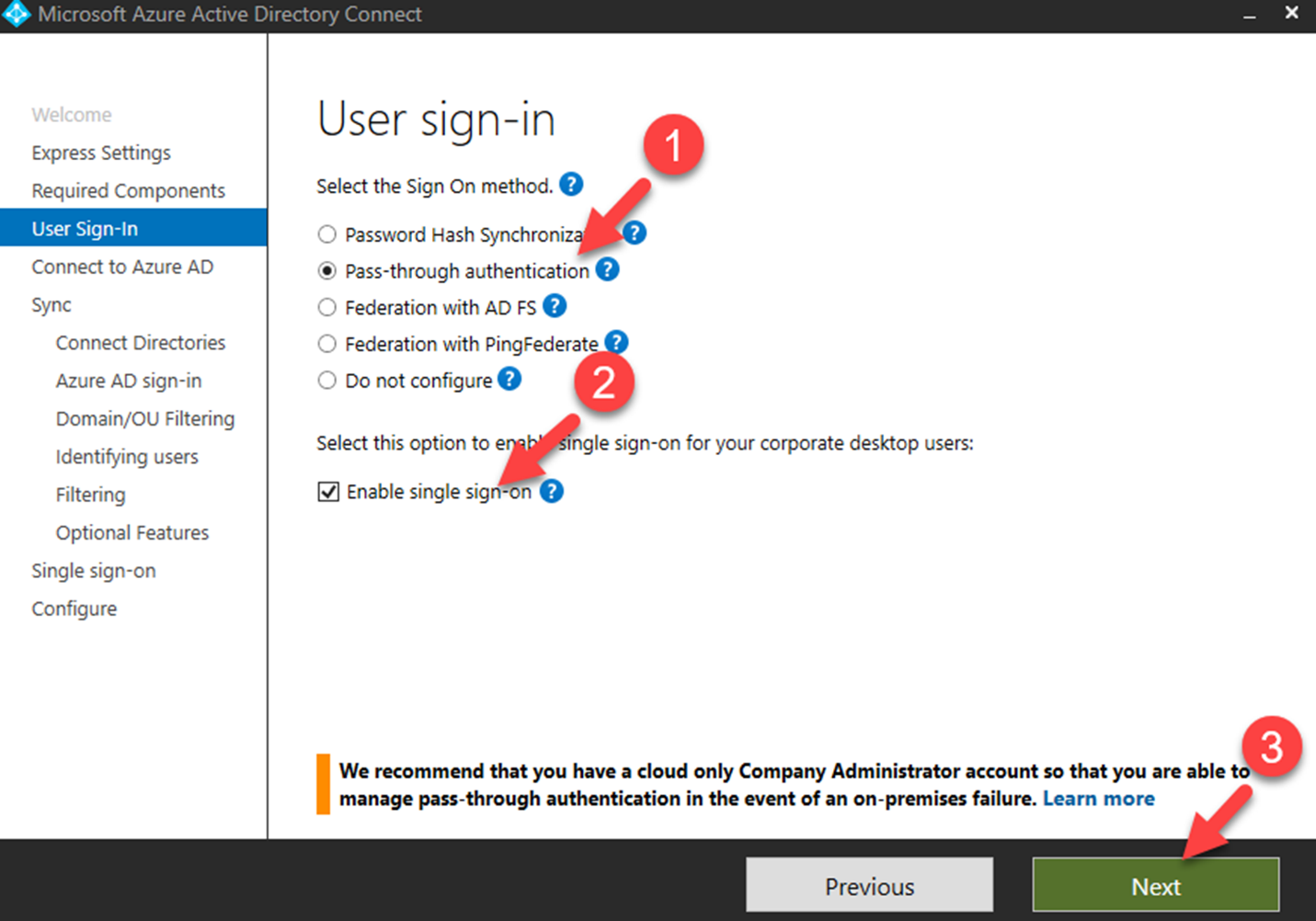

L’immagine soprastante vi illustra gli step necessari ad abilitare l’AD Seamless SSO, se state utilizzando la “password hash syncronization” oppure la “pass-through authentication” (personalmente consiglio vivamente questa), potete abilitare la feature semplicemente selezionando “Enable single sign on”.

Di Seguito una tabella che vi mostra i browser che supportano la feature:

*Richiede Internet Explorer versione 10 o una versione successiva

**Richiede Internet Explorer versione 10 o successiva. Disabilitare la modalità protetta avanzata

***Richiede una configurazione aggiuntiva

CONCLUSIONI

Con il mondo di Microsft 365 abbiamo la possibilità di avere moltissimi servizi integrati tra loro. Per assicurarci di garantire agli utenti finali un’esperienza trasparente e indolore nell’utilizzo dei servizi in cloud, dobbiamo valutare attentamente ciò che sarà il processo di autenticazione. L’AD Seamless Single Sign On ci dà la possibilità di avere un processo di autenticazione molto simile a quello che potremmo avere con organizzazioni federate, ovviamente con un risparmio di risorse molto più consistente. Se non abbiamo la necessità di utilizzare l’AD FS come Identity Provider per servizi terzi e non abbiamo la necessità di avere un maggior controllo sui claims di autenticazione, per il puro scopo avere a disposizione l’SSO possiamo tranquillamente utilizzare questa feature.

Stay Tuned on Technical365!!